花时间去解释不如花时间去证明

第一步

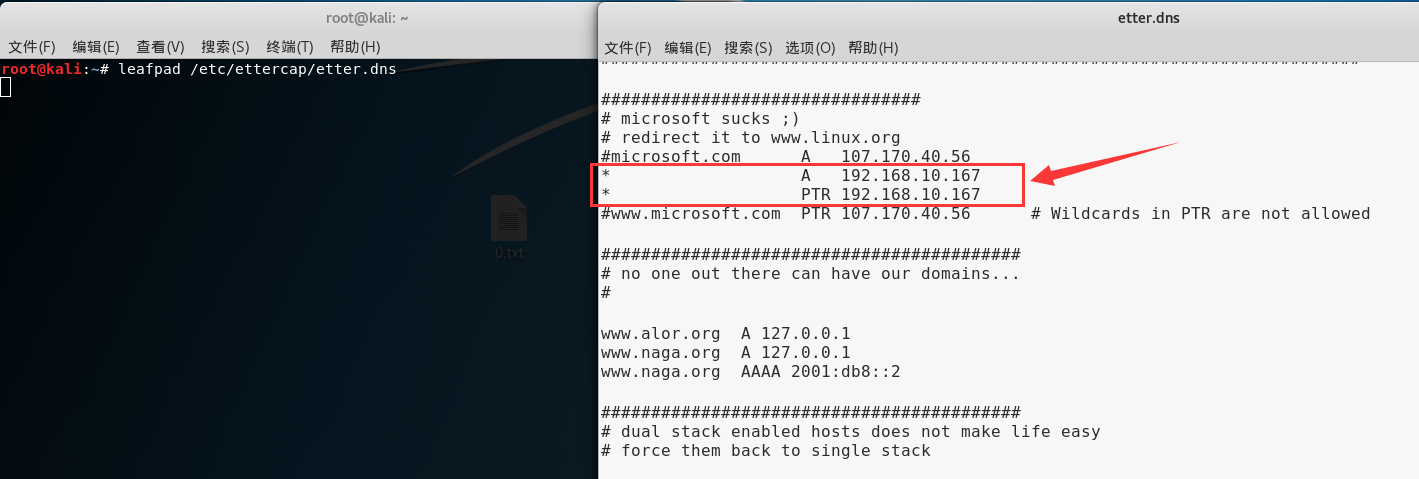

打开Ettercap的DNS文件进行编辑,在kali Linux 2.0的文件路径为 /etc/ettercap/etter.dns

编辑文件: leafpad /etc/ettercap/etter.dns

* 代表所有域名,后边就是你要欺骗他们访问的地址,这里我写的是kali虚拟机的IP,然后保存

第二步

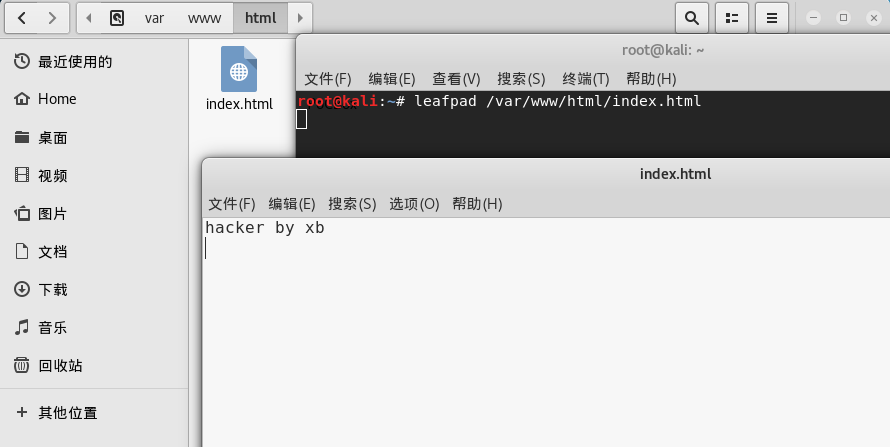

再来编辑/var/www/html/index.html文件 改成你自定义页面 这里我简单的改了下

因为后面我们要启动apache服务,也就是网页服务器,这是主页文件,说白了目的是当DNS欺骗成功后,受害者访问网站后,打开的页面就是我们这里的这个主页文件里边的内容

第三步

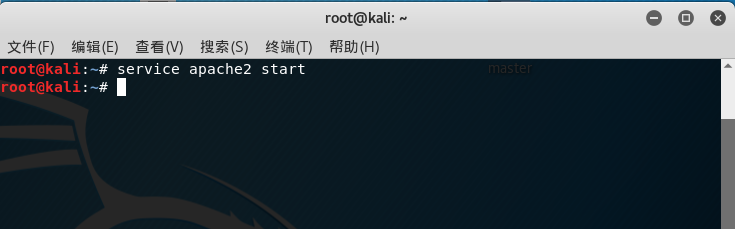

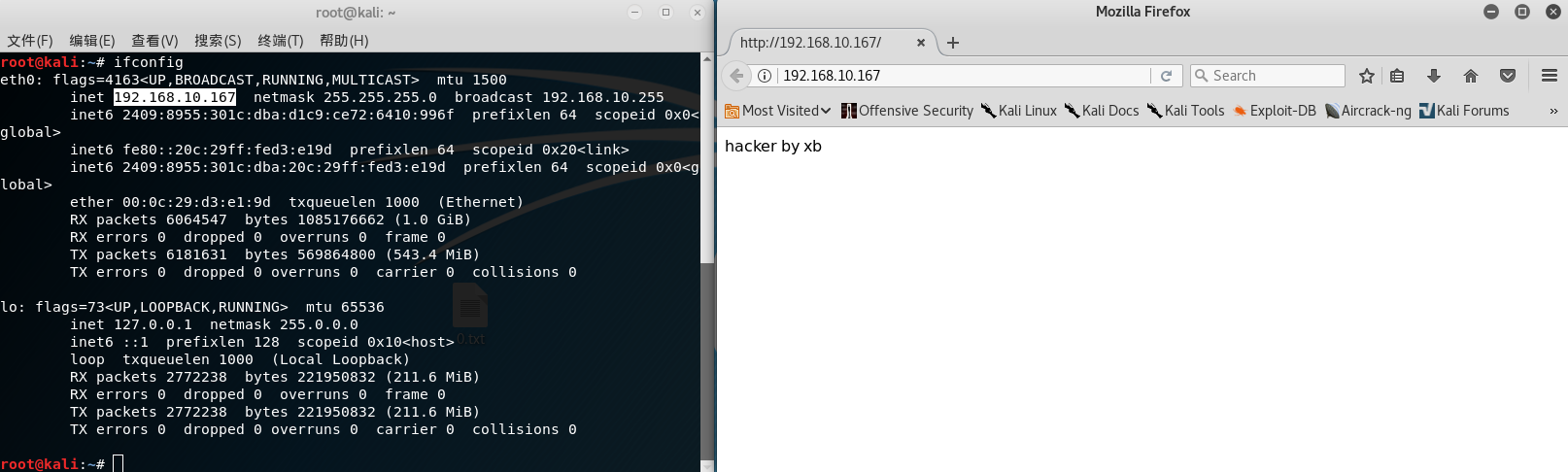

现在我们在到终端输入命令service apache2 start来启动apache服务器 (把本机作为一个服务器)

访问虚拟机kali的IP看看

显示我们的主页,说明apache服务器已经开启了

第四步

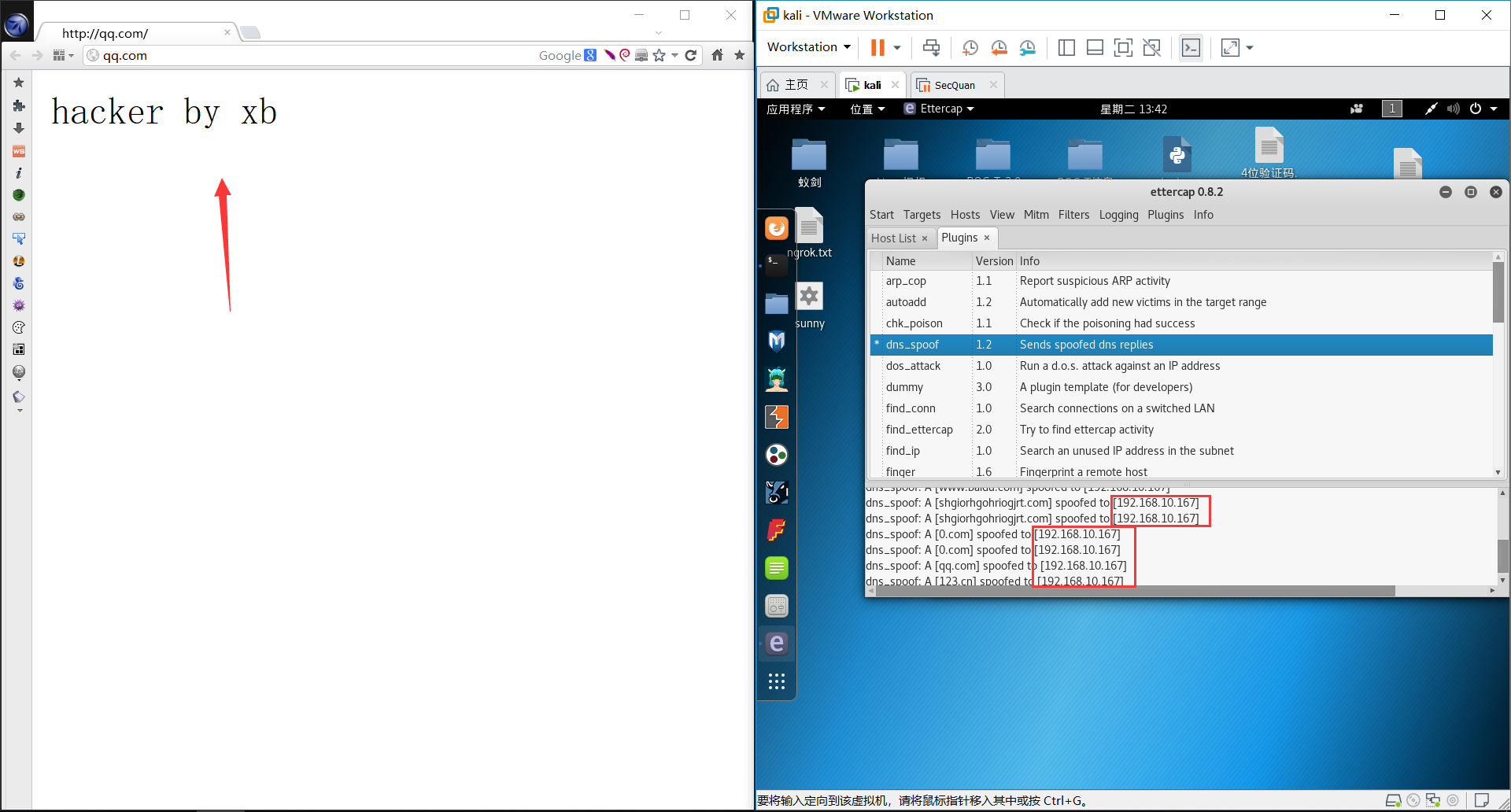

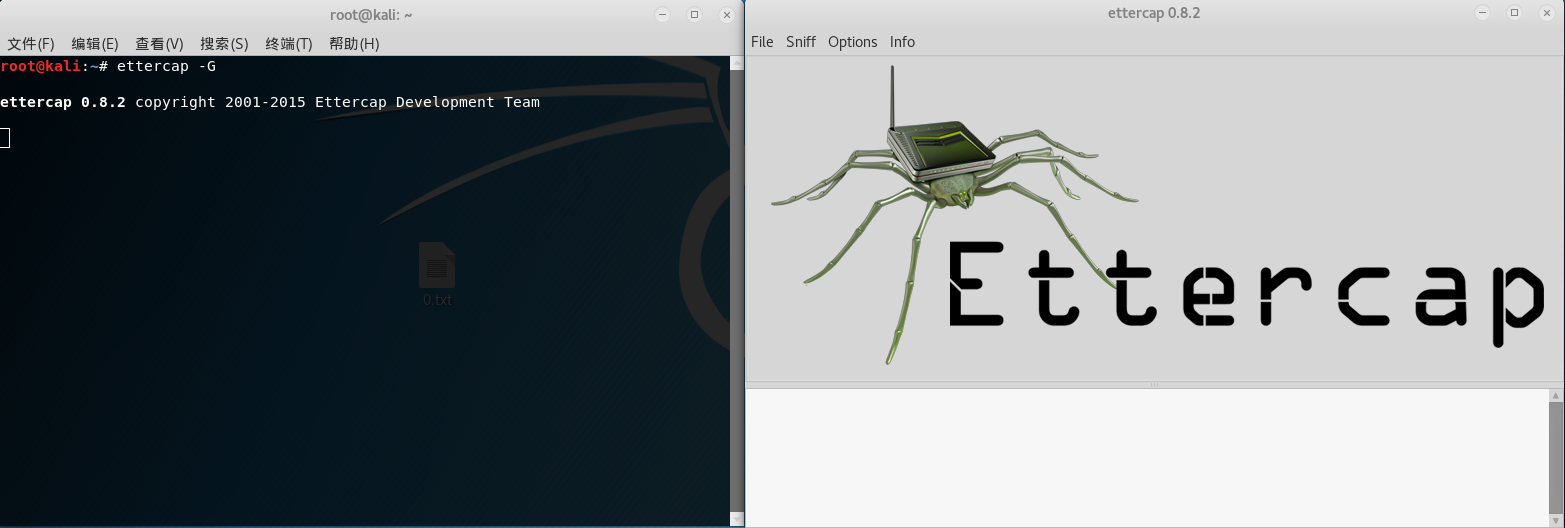

输入命令ettercap -G来进入ettercap的图形界面

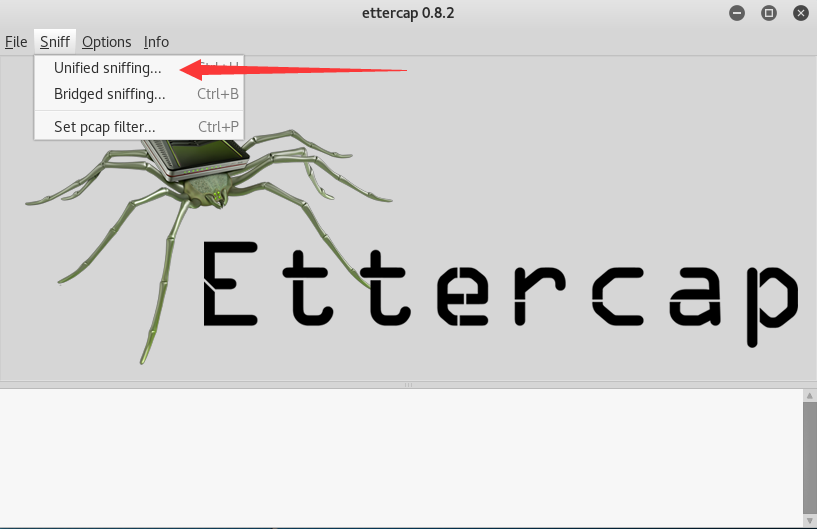

Sniff —> Unified sniffing

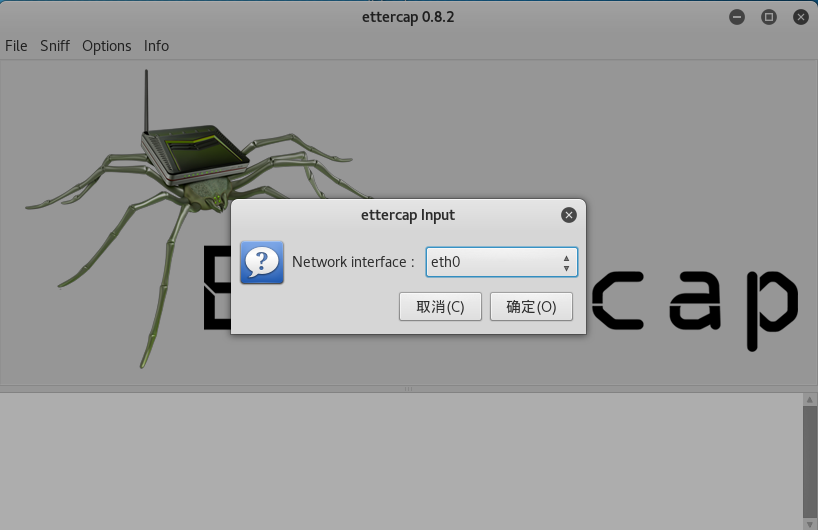

选择你的网卡 确定

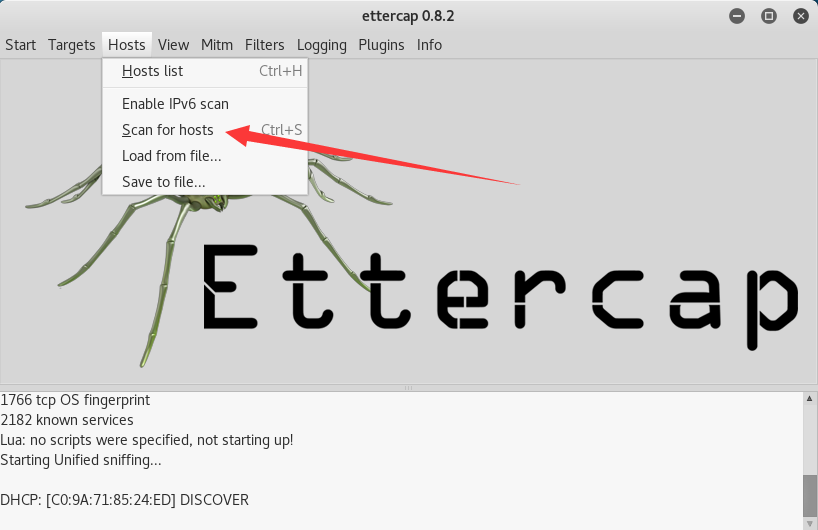

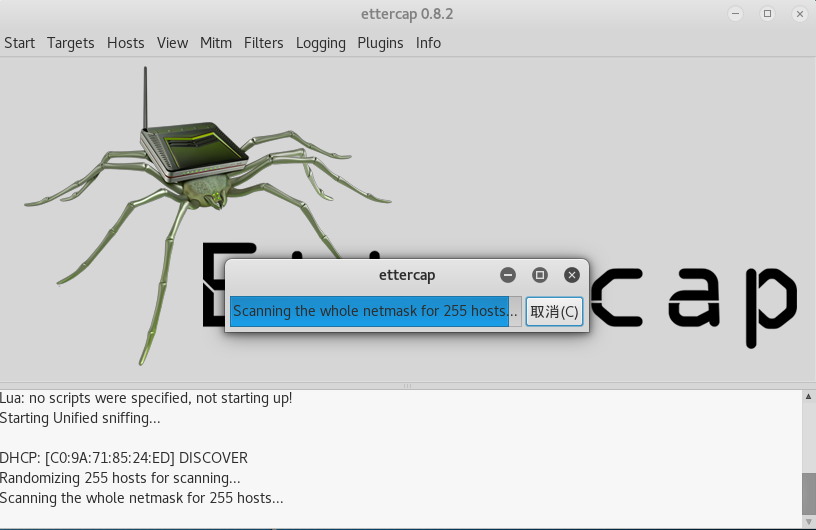

扫描局域网下在线的主机

Hosts —> Scan for hosts

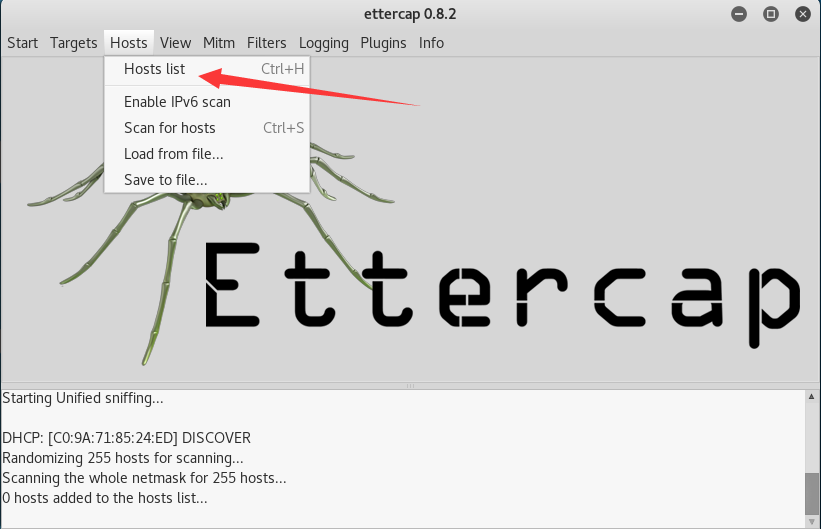

扫描完,然后选择 Hosts list 查看存活列表

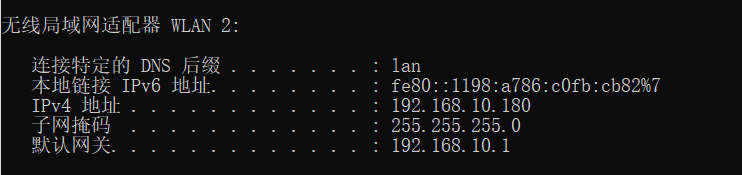

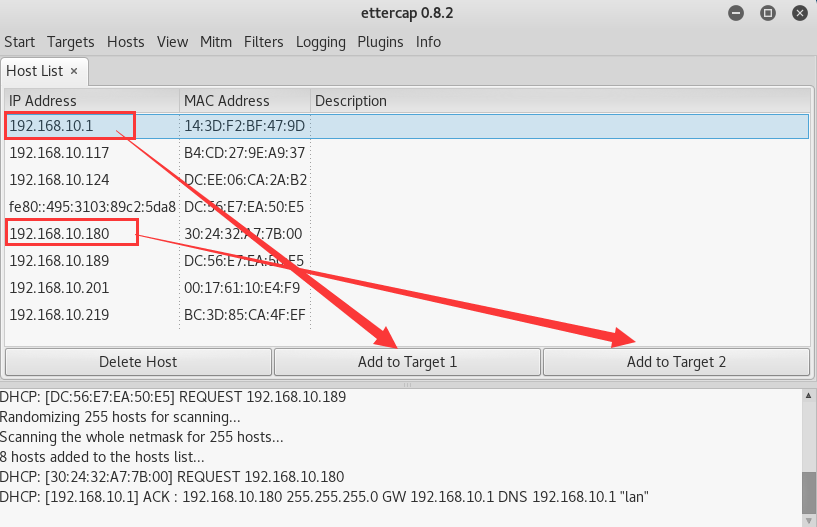

我们的物理机IP是 192.168.10.180 我们就拿我们物理机做实验,欺骗我们物理机

我们把网关 192.168.10.1 添加到Target 1

把要欺骗的IP添加到Targer 2

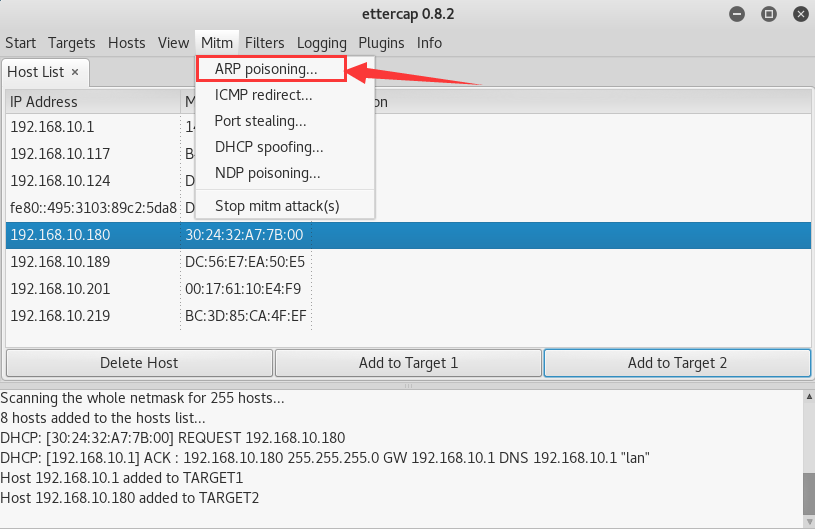

然后点击 Mitm —> ARP poisoning

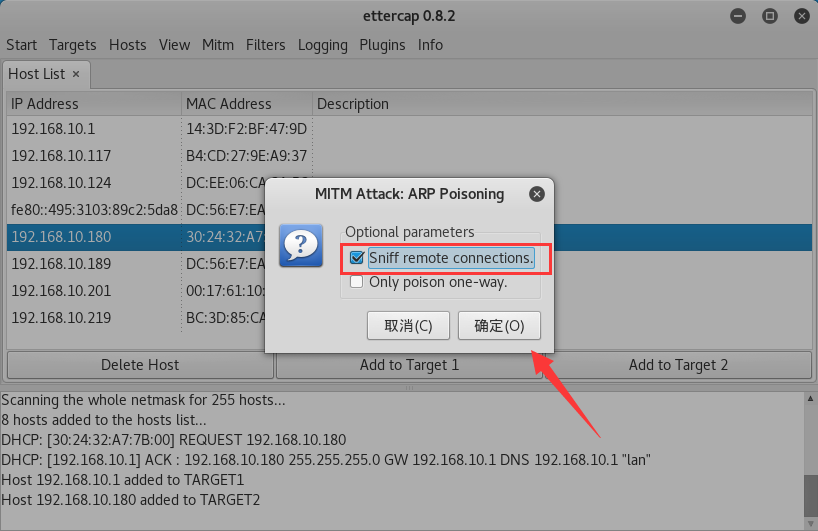

第一个打勾,然后确定

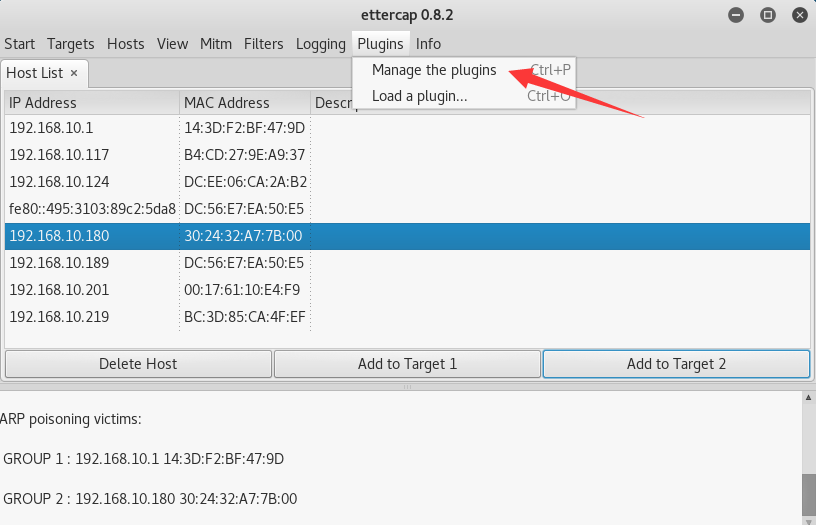

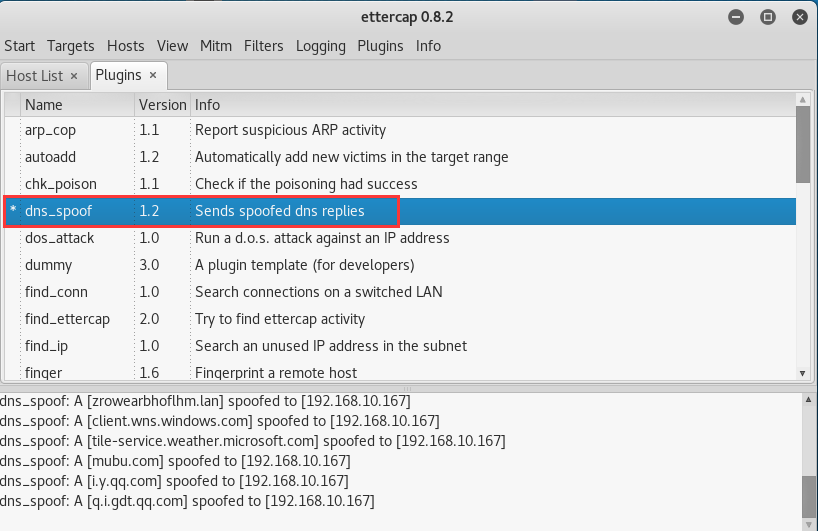

再点击 Plugins —> Manage the plugins

配置插件 我们要进行的是DNS欺骗 双击dns_spoof

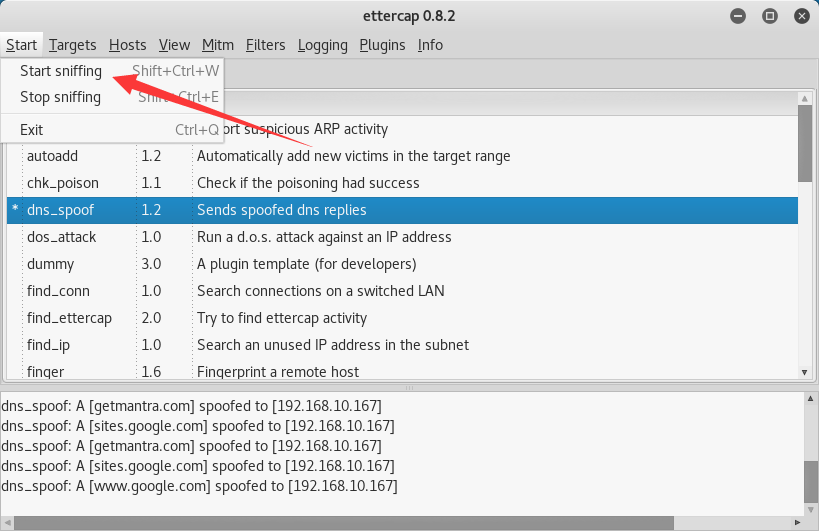

然后点击 Start —> Start sniffing

开始DNS欺骗 这样就开始工作了

然后我们物理机访问任何网站都会被解析到192.168.10.167(虚拟机kali)这个地址